提权-操作系统权限基础

操作系统权限介绍

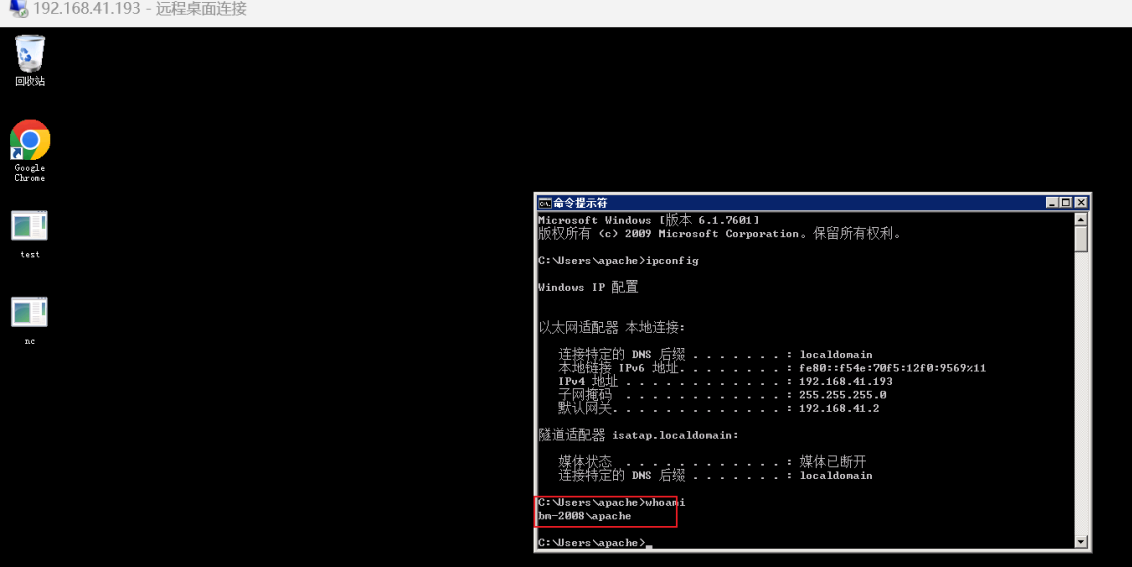

权限提升简称提权,顾名思义就是提升自己在目标系统中的权限。现在的操作系统都是多用户操作系统, 用户之间都有权限控制,比如通过Web漏洞拿到的是web进程的权限,往往Web服务都是以一个权限很低 的账号启动的,因此通过 Webshell进行一些操作会受到限制,这就需要将其提升为管理,提权一般分为这么 几种情况

1 | |

Windows权限介绍

windows提权一般是提权到administrator或者system权限

Windows用户帐户

windows中的用户账号一般分为以下几个

1 | |

本地普通用户

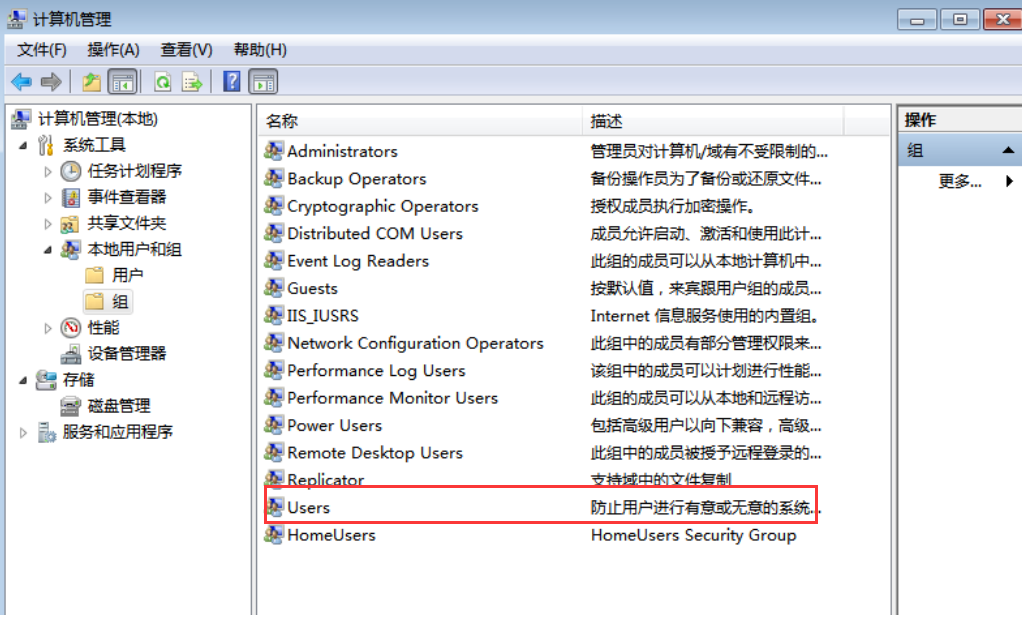

本地普通用户,就是在windows电脑中本地新建的普通用户。没有管理员的权限,一般很多操作执行不 了,需要管理员认证后才可以执行,以下是windows用户组,新建的用户一般默认是users组

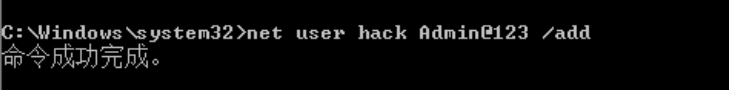

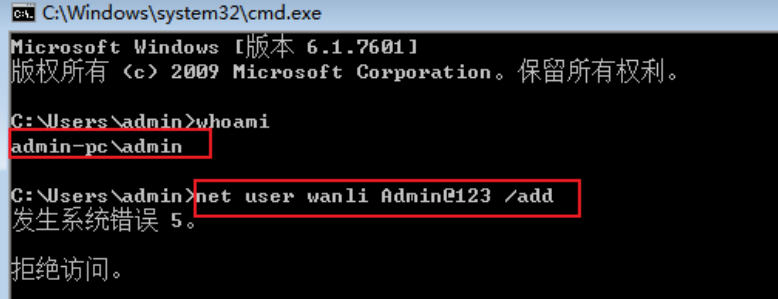

使用以下命令创建一个用户(必须是管理员打开的CMD)

1 | |

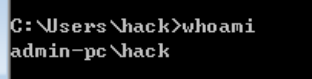

登录普通用户

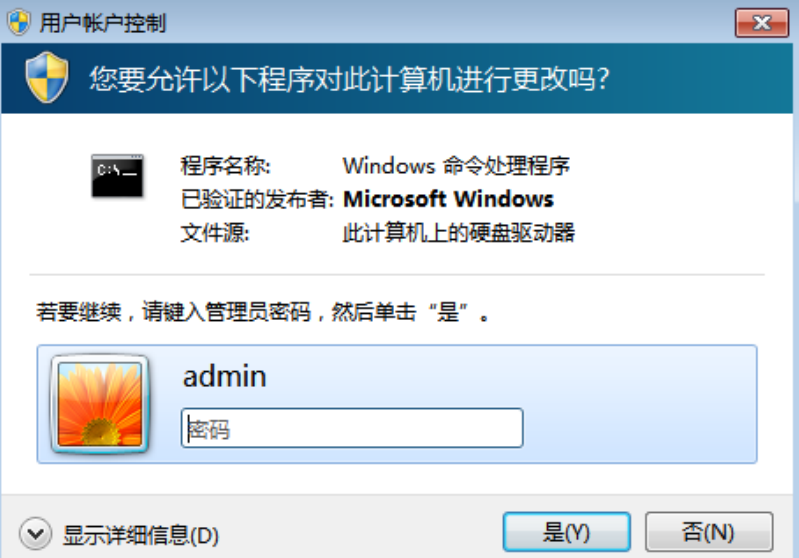

当我们进行高权限的操作时候会出现以下的认证(需要输入管理员的账号和密码才可以)此时就需要提权

本地一般管理员

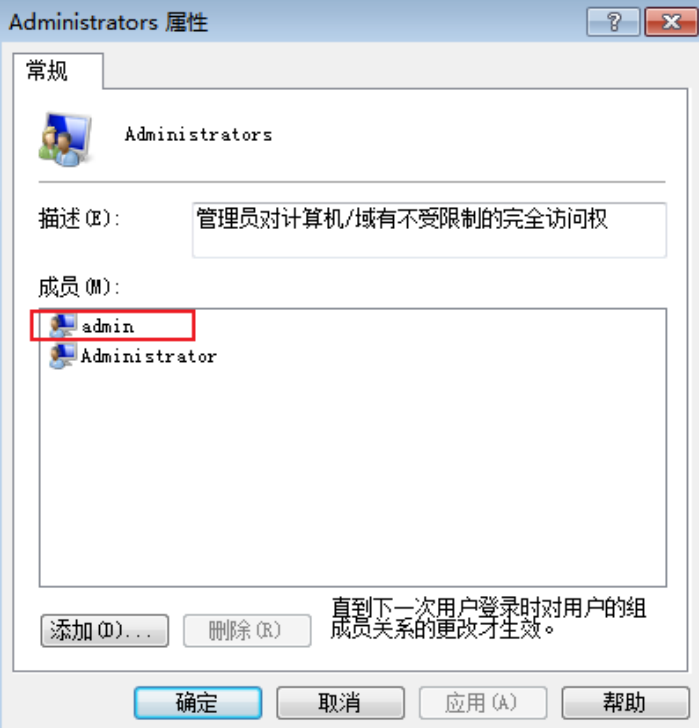

本地一般管理员就是加入了administratorts组的管理员但不是administrator用户

admin用户虽然也是管理员,但是有些操作也是执行不了的,因为有UAC,

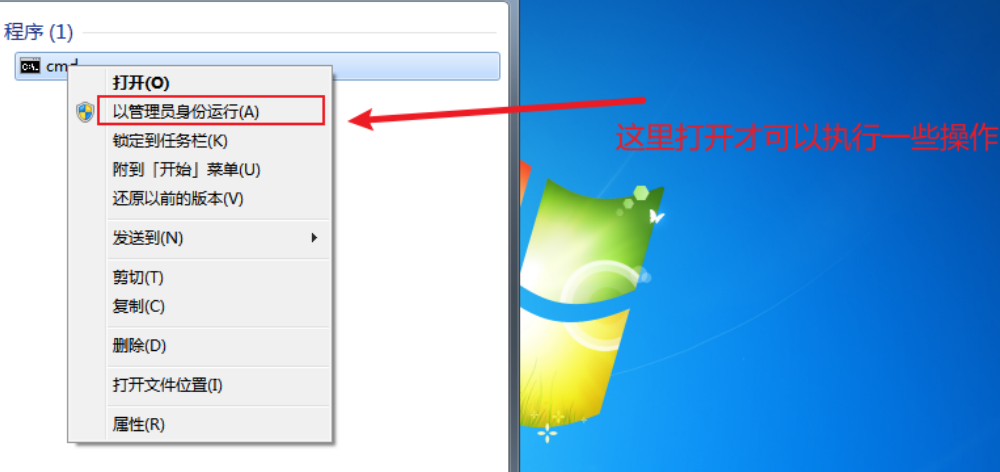

如果要执行高权限的操作必须右键使用管理员打开

本地最高管理员

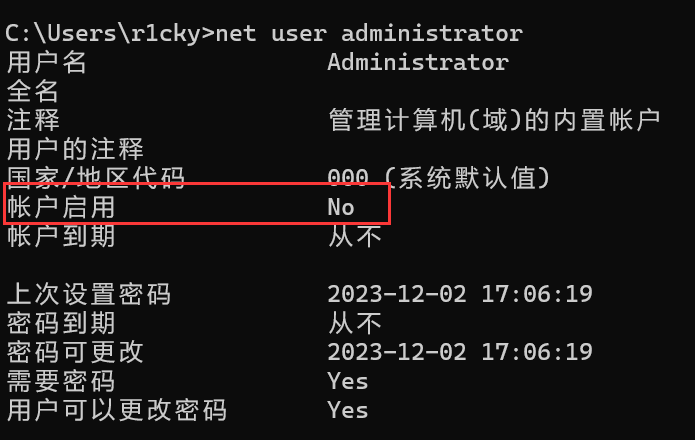

本地用户最高管理员是administrator在windows电脑中administrator用户在一些版本电脑中是禁用 的,如下

1 | |

开启和关闭administrator

1 | |

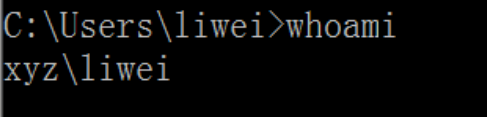

域内普通用户

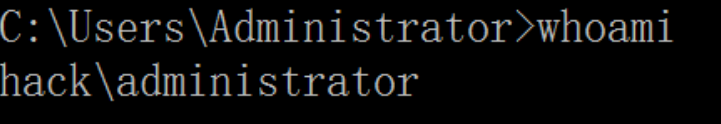

域内管理员

Windows服务账号

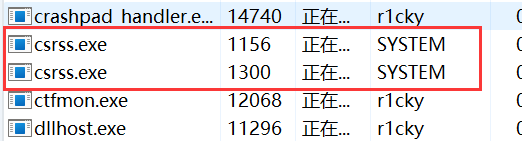

服务帐户用于在Windows中运行服务。服务帐户不能用于登录Windows系统。system是服务账号的最高权限,administrator是管理员用户,一般你平时运行的程序都是以这个权限身份运行的,平时安装软件什么什么的、修改系统设置都是以这个权限操作的,system权限是系统自己的权限,任务管理器里面只要是以system这个用户名运行的程序都是系统本身的程序,比如任务管理器里面的 winlogon.exe、svchost.exe、alg.exe这些进程等等,而不是你运行的程序

Linux权限介绍

linux提权就是将普通的用户提权到root用户

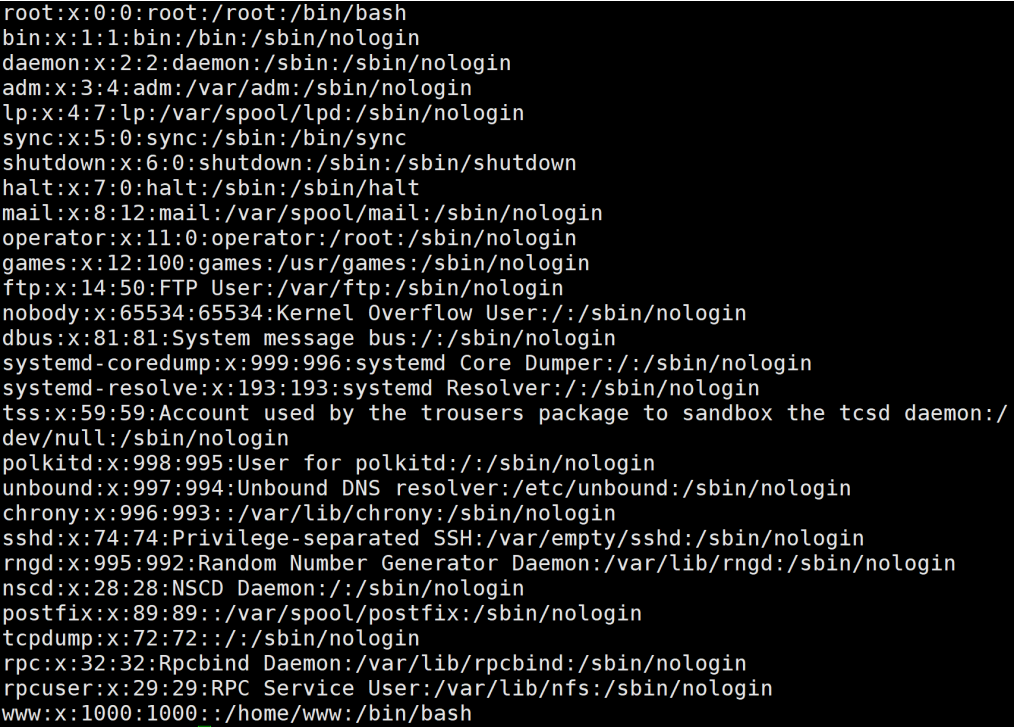

passwd文件

Linux 系统中的 /etc/passwd 文件,是系统用户配置文件,存储了系统中所有用户的基本信息,并且所有用户都可以对此文件执行读操作。

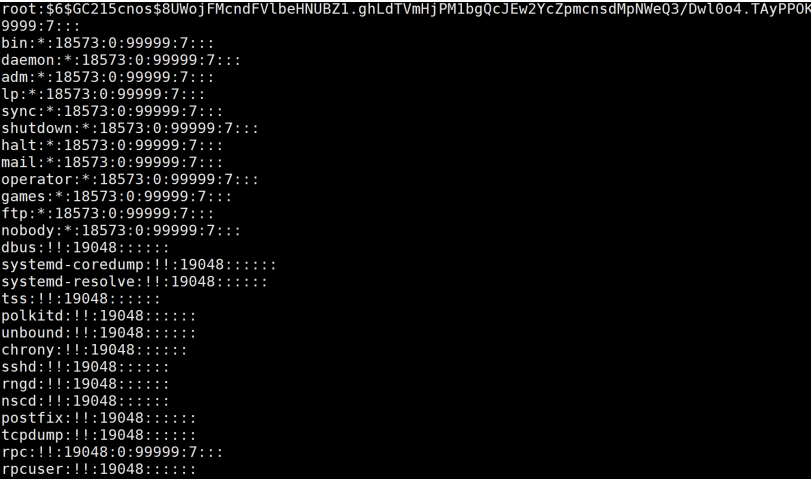

shadow文件

密码保存在 /etc/shadow的文件中,这个文件只有root用户能够读取,其他用户都无法读取该文件

常见提权环境

因为拿到目标系统的shell不同,提权的方式也不同,每种提权的姿势也就不同。

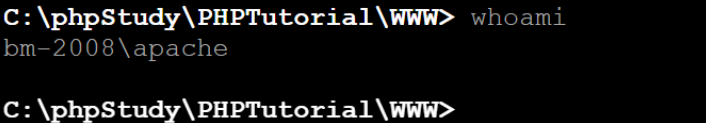

webshell

webshell就是通过蚁剑,菜刀,冰蝎等工具连接的Shell

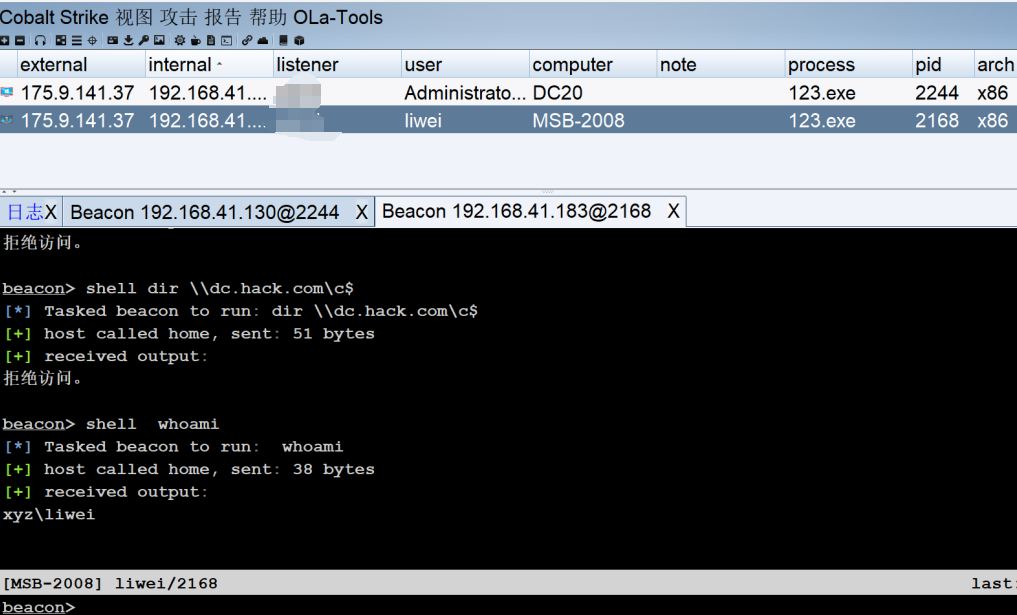

cs的shell

一般拿到webshell之后我们要上线的CS或者MSF,CS的shell可以提权

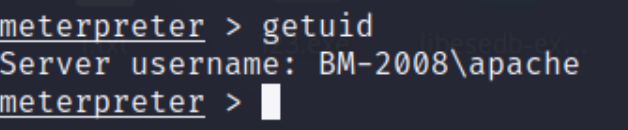

MSF的shell

通过MSF连接得到的shell

1 | |

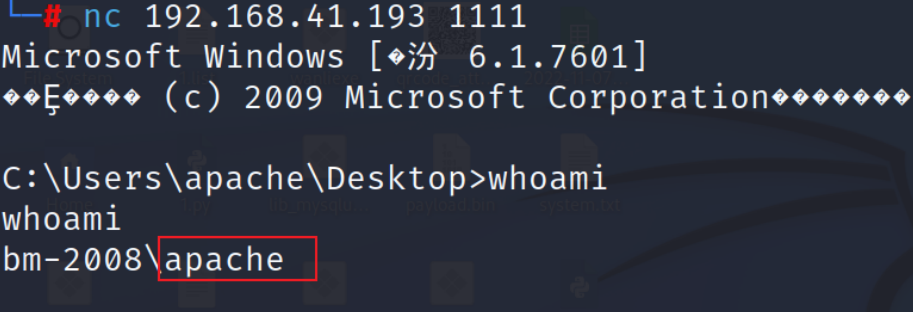

反弹shell

通过反弹shell的方式得到的shell

远程桌面